Cos’è il Cloud Security Posture Management (CSPM)

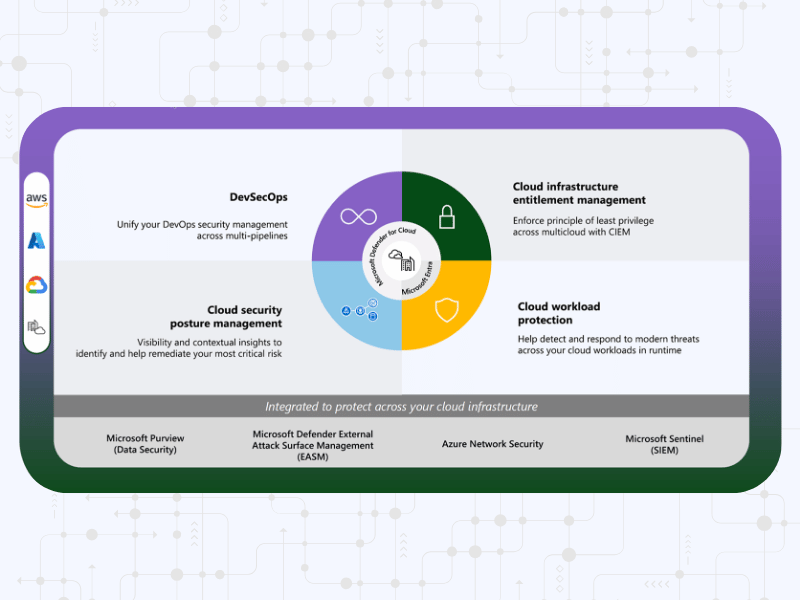

Il CSPM è una funzionalità di Microsoft Defender for Cloud che aiuta le organizzazioni a migliorare la postura di sicurezza complessiva del proprio ambiente cloud che possiamo evidenziare nei seguenti punti:

1. Scopo

- Individuare punti deboli nella configurazione delle risorse cloud.

- Fornire raccomandazioni prioritarie per correggere errori di configurazione e ridurre i rischi.

- Offrire una visione centralizzata dello stato di sicurezza tramite il Secure Score, che misura il livello di protezione complessivo.

2. Funzionalità

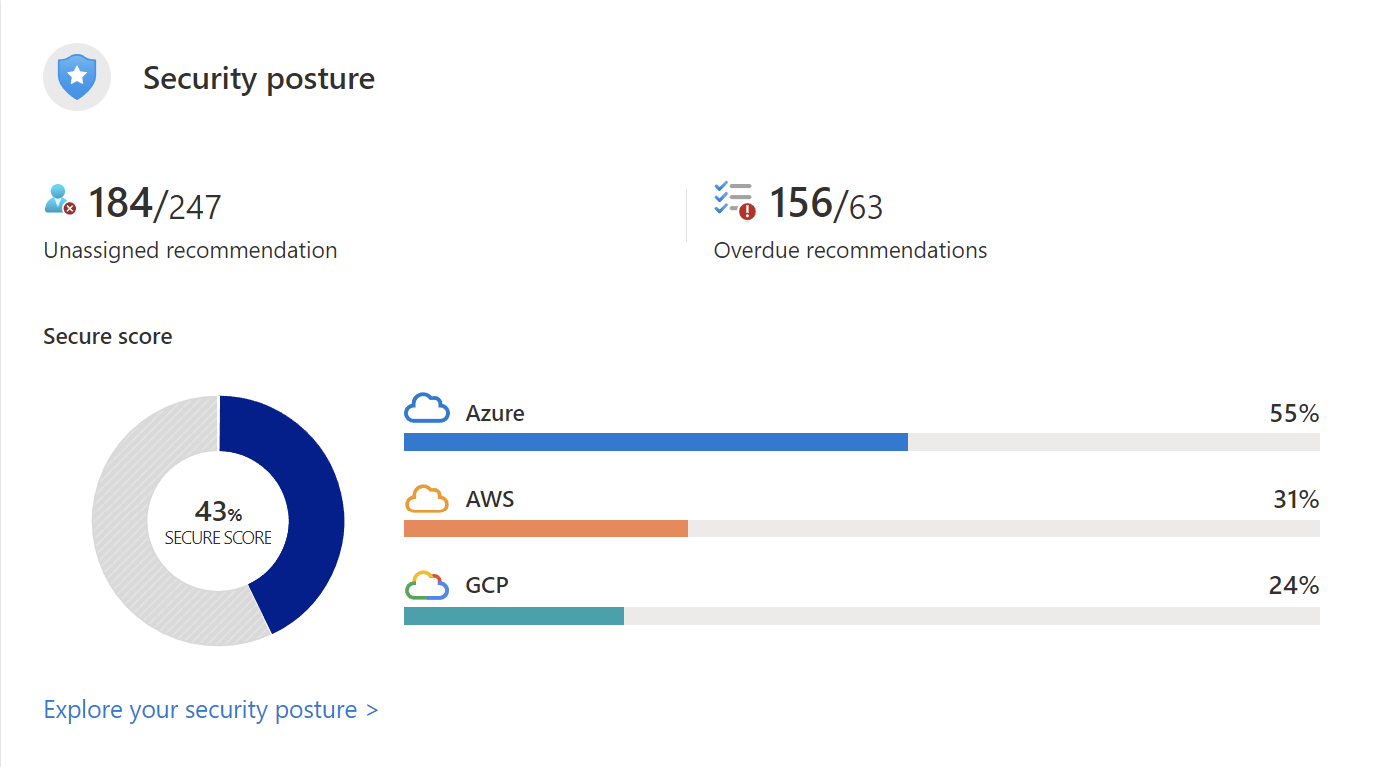

- Inventario delle risorse: visibilità completa su risorse Azure, AWS e GCP.

- Rilevamento errori di configurazione: identifica configurazioni non sicure.

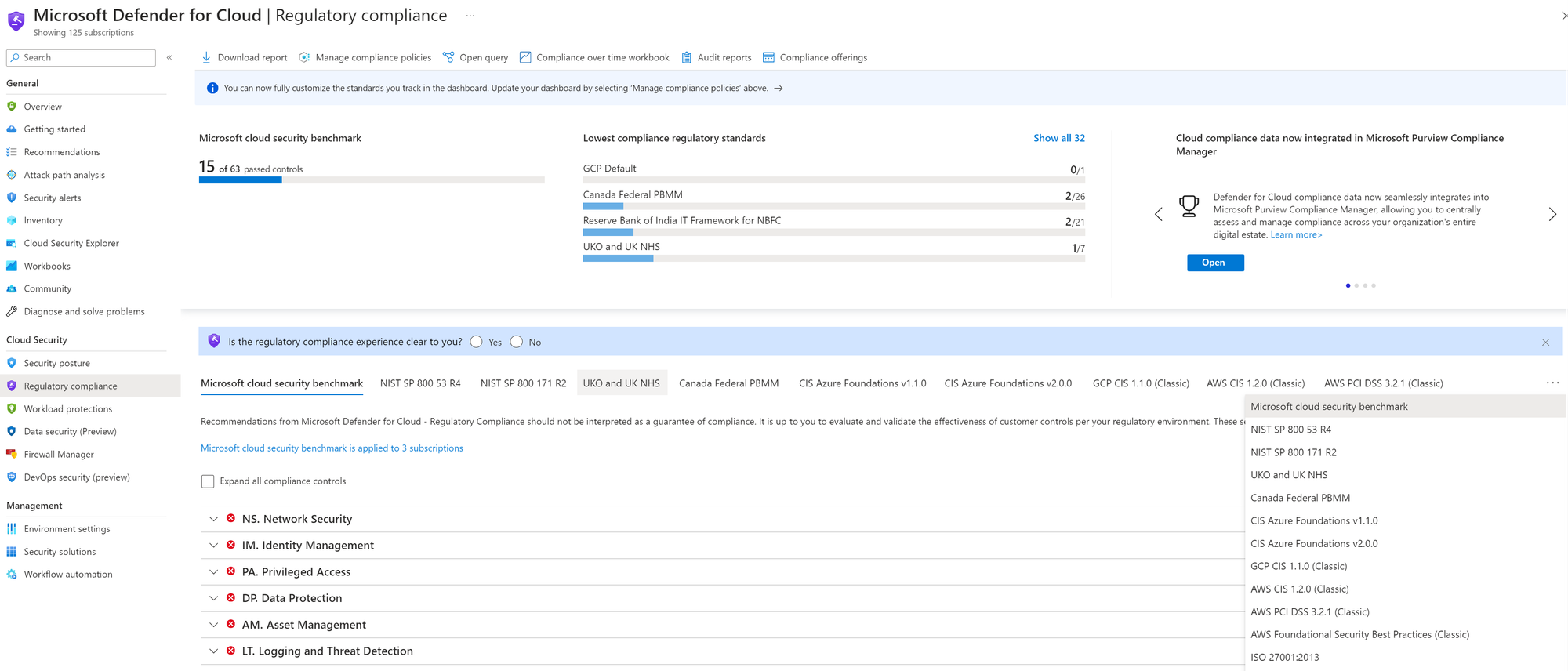

- Conformità normativa: monitora la conformità rispetto a standard come ISO 27001, PCI-DSS, NIST.

- Raccomandazioni automatiche: suggerimenti per migliorare la sicurezza con un semplice clic.

- Supporto multicloud e ibrido: integrazione con Azure Arc per includere risorse on-premises e di altri cloud provider.

3. Integrazione

- Cloud Workload Protection Platform (CWPP): protezione avanzata dei carichi di lavoro con rilevamento basato su AI.

- Defender for Endpoint: onboarding automatico dei server Windows e Linux per protezione estesa.

- DevSecOps: integrazione della sicurezza nei processi di sviluppo.

4. Benefici

- Onboarding semplificato: agentless per AWS e GCP, Azure Arc per ambienti on-prem.

- Automazione: provisioning automatico delle nuove risorse.

- Protezione continua: monitoraggio costante e alert intelligenti basati su AI e Microsoft Threat Intelligence

Piani disponibili

Defender for Cloud offre due opzioni di piano CSPM:

- Foundational CSPM - un piano gratuito attivato per impostazione predefinita per le sottoscrizioni e gli account di Defender for Cloud.

- Defender CSPM : piano a pagamento che offre funzionalità aggiuntive oltre al piano CSPM di base. Questa versione del piano offre funzionalità di sicurezza più avanzate, dalla postura di sicurezza con l'AI, l'analisi del percorso di attacco, la definizione delle priorità dei rischi, Internet exposure analysis, External attack surface, Agentless machine scanning e il Cloud Infrastructure Entitlement Management.

Ma cos'è la postura di sicurezza?

La postura di sicurezza rappresenta il livello di protezione e conformità delle risorse cloud rispetto a best practice e policy di sicurezza .

Defender for Cloud valuta continuamente le risorse rispetto agli standard di sicurezza definiti per le sottoscrizioni di Azure, gli account Amazon Web Service (AWS) e i progetti Google Cloud Platform (GCP) in modo tale che possa generare le raccomandazioni di sicurezza necessarie.

Quando si abilita Defender for Cloud in una sottoscrizione di Azure, automaticamente vengono applicate le conformità Microsoft Cloud Security Benchmark (MCSB), le quali forniscono le raccomandazioni per proteggere gli ambienti multicloud. Defender per il cloud genera un punteggio di sicurezza in base ad alcune raccomandazioni di MCSB che si basano su due tipi di valutazione:

Standard di sicurezza: queste raccomandazioni sono generalmente applicabili ai carichi di lavoro cloud. Ogni raccomandazione identifica un elenco di parti interessate che sono tipicamente coinvolte nella pianificazione, nell'approvazione o nell'implementazione del benchmark.

Baseline del servizio: applicano i controlli ai singoli servizi cloud per fornire raccomandazioni sulla configurazione di sicurezza del servizio specifico.

Ma come funziona MCSB? Da dove arrivano tutte le informazioni ?

Qui sotto vi posso aiutare con questa slide per cercare di capire meglio il meccanismo:

- Azure Security Benchmark (ASB)

ASB era lo standard Microsoft per la sicurezza di Azure, con le rispettive aree di controllo (es. Network Security, Identity Management, Privileged Access, Data Protection, ecc.) e service baselines che entrano nel dettaglio dei singoli servizi di Azure. Nel 2022 è stato integrato nel MCSB. - Security benchmark per altri cloud providers (AWS e GCP)

Estende gli stessi controlli e raccomandazioni a AWS e GCP, così da avere un unico framework multi‑cloud .

Microsoft Defender for Cloud può valutare automaticamente le risorse AWS/GCP contro il MCSB nella dashboard di Regulatory compliance; a oggi Microsoft ha aggiunto 180 controlli/check specifici per le risorse presenti in AWS per questa valutazione automatizzata. - Security benchmark per “altri cloud Microsoft”

Applica gli stessi principi del benchmark anche ad altri cloud Microsoft, oltre all’Azure commerciale come ad esempio "Azure Government".

Come abbiamo visto gli standard di sicurezza provengono da MCSB ma è importante ricordare che questi "standard di sicurezza" possono anche provenire da altre due fonti che Defender for Cloud utilizza :

Standard di conformità alle normative: quando si abilita uno o più piani di Defender per il cloud, è possibile aggiungere standard da vari programmi di conformità alle normative predefinite. vi riporto l'articolo ufficiale Microsoft Conformità alle normative in Defender per il cloud - Microsoft Defender for Cloud | Microsoft Learn

Standard personalizzati: è possibile creare standard di sicurezza personalizzati in Defender per il cloud e aggiungere raccomandazioni predefinite e personalizzate in base alle esigenze.

Attualmente gli standard di Azure sono basati sui Criteri di Azure, mentre gli standard AWS e GCP sono basati su Defender per il cloud.

Azure Policy è integrato con Defender for Cloud ed è grazie a questo componente che è possibile applicare e gestire le policy di sicurezza e conformità sulle diverse risorse.

Compliance in Defender for Cloud

Microsoft Defender for Cloud facilita la conformità normativa, identificando i problemi che impediscono di soddisfare uno standard specifico o una certificazione. Ogni standard di sicurezza include vari controlli di conformità, composti da raccomandazioni correlate che Defender per il cloud valuta costantemente rispetto a questi controlli, identificando le risorse conformi o non conformi.

Di seguito analizzeremo il piano a pagamento di Defender for Cloud evidenziando i servizi e le funzionalità aggiuntive che possono contribuire a migliorare la sicurezza della nostra infrastruttura.

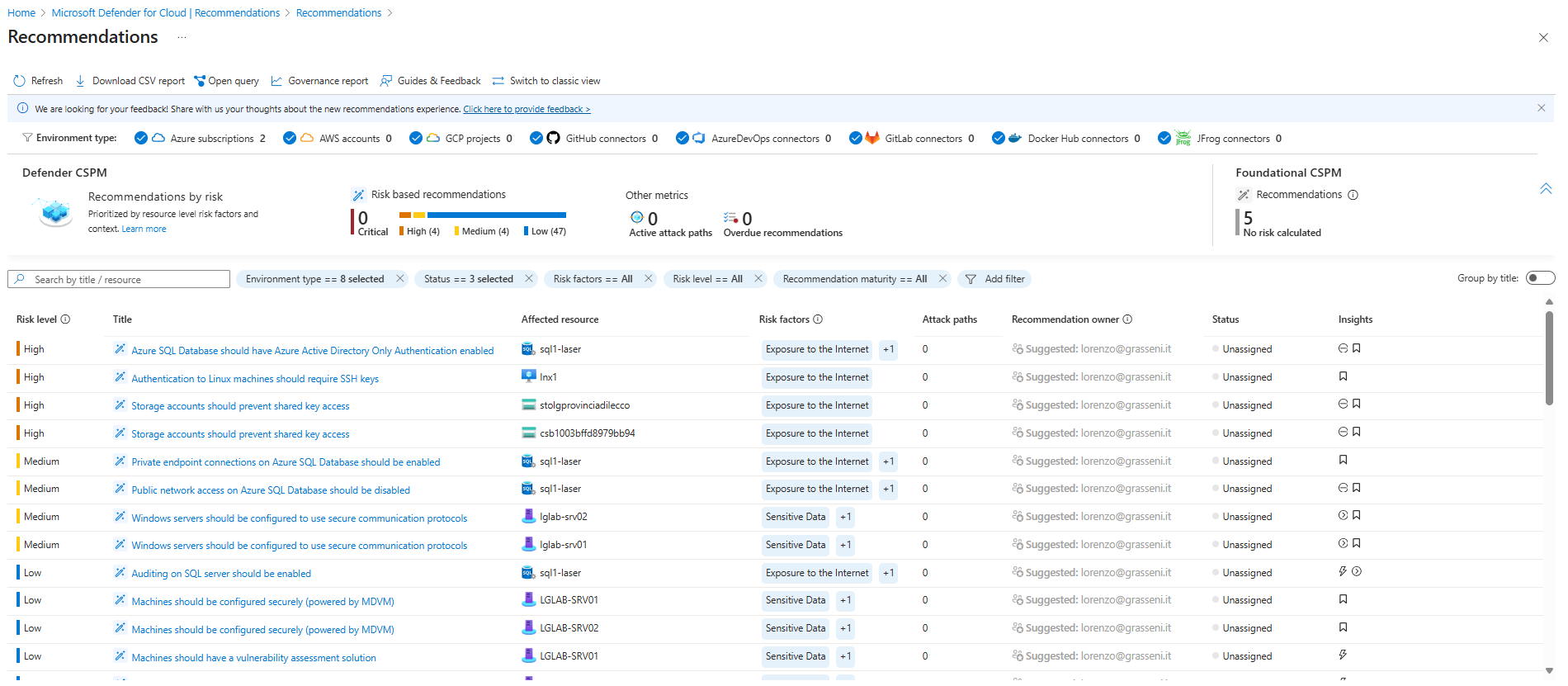

Definizioni delle priorità

Microsoft Defender for Cloud utilizza un proprio algoritmo che valuta proattivamente i rischi di sicurezza nell'ambiente IT, assegnando priorità alle raccomandazioni in base al potenziale di sfruttamento e all'impatto aziendale. In sostanza, analizza i percorsi di attacco possibili e ordina i problemi di sicurezza in base al livello di rischio eseguendo questa attività di controllo ogni 8 ore.

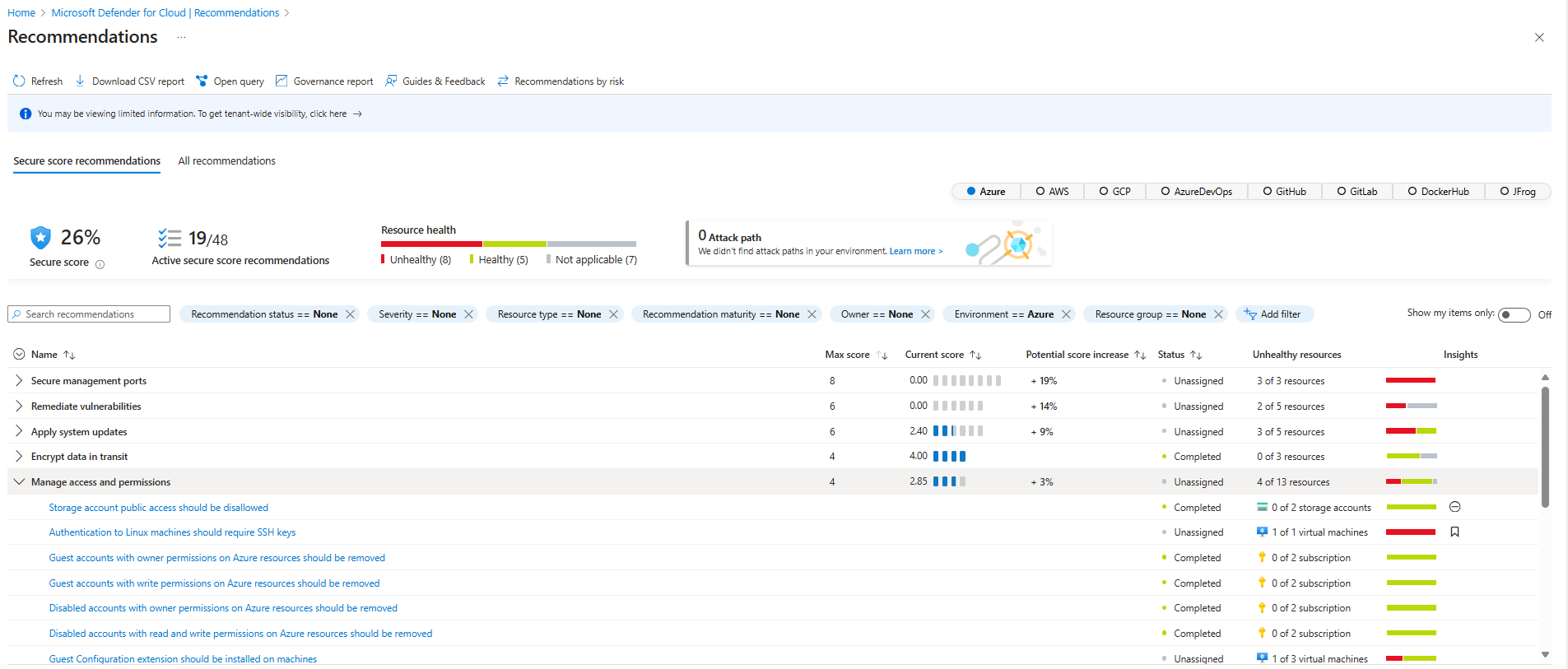

Qui sotto un classico esempio di come Defeneder for Cloud ci aiuta a indentificare e ordinare le problematiche dei nostri workloads:

La scheda Raccomandazioni per il punteggio di sicurezza indica come i controlli di conformità in MCSB influenzano il punteggio di sicurezza globale.

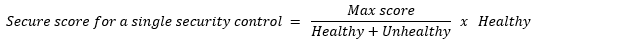

per il calcolo del punteggio l'equazione è la seguente:

e qui è necessario passare all'interfaccia di visualizzazione classica per capire meglio da dove arrivano questi valori

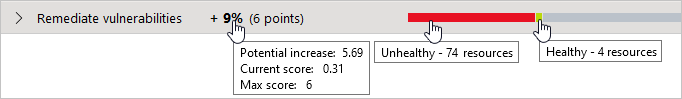

Nel seguente esempio, il punteggio massimo di 6 viene diviso per 78 perché questa è la somma delle risorse integre e non integre. Quindi, 6 / 78 = 0,0769. Moltiplicandolo per il numero di risorse integre (4) , il punteggio corrente sarà: 0,0769 * 4 = 0,31.

si lo so che non è banale ma per fortuna ci pensa Defender for Cloud a fare tutto questo per noi ..... 😊

Quindi per migliorare il punteggio di sicurezza non ci basta far altro che eseguire le procedura consigliate da MCSB nelle rispettive raccomandazioni che è possibile fare in due precisi modi:

- È possibile correggere manualmente ogni raccomandazione per ogni risorsa oppure usare l'opzione Risolvi (se disponibile) per risolvere rapidamente un problema in più risorse.

- Applicare o negare raccomandazioni per migliorare il punteggio e assicurarsi che gli utenti non creino risorse che influiscono negativamente sul punteggio.

Controlli del Punteggio di Sicurezza

Defender for Cloud come abbiamo ricordato più volte controlla in modo continuativo le proprio risorse e nella tabella seguente è possibile visualizzare il punteggio di sicurezza che viene aggiunto se si eseguono correttamente le remediation ( ho evidenziato solo le più significative con punteggio superiore a 6) :

| Punteggio di sicurezza | Controllo di sicurezza |

|---|---|

| 10 | Abilitare MFA: Defender per il cloud attribuisce un valore elevato all'autenticazione a più fattori. Usare queste raccomandazioni per proteggere gli utenti delle sottoscrizioni. Esistono tre modi per abilitare la MFA ed essere conformi alle raccomandazioni: impostazioni predefinite di sicurezza, assegnazione per utente e criteri di accesso condizionale. |

| 8 | Porte di gestione sicure: gli attacchi di forza bruta spesso usano porte di gestione. Usare queste raccomandazioni per ridurre l'esposizione con strumenti come l'accesso JIT alle VM e i gruppi di sicurezza di rete. |

| 6 | Applicazione degli aggiornamenti di sistema: la mancata applicazione degli aggiornamenti lascia vulnerabilità senza patch e produce ambienti vulnerabili ad attacchi. Usare queste raccomandazioni per mantenere l'efficienza operativa, ridurre le vulnerabilità di sicurezza e fornire un ambiente più stabile per gli utenti. Per distribuire gli aggiornamenti di sistema, è possibile usare Gestione aggiornamenti di Azure per gestire patch e aggiornamenti per i computer. |

| 6 | Correzione delle vulnerabilità: quando lo strumento di valutazione della vulnerabilità segnala le vulnerabilità a Defender per il cloud, Defender per il cloud presenta i risultati e le informazioni correlate come raccomandazioni. Usare queste raccomandazioni per correggere le vulnerabilità identificate. |

qui il link con la tabella completa Link

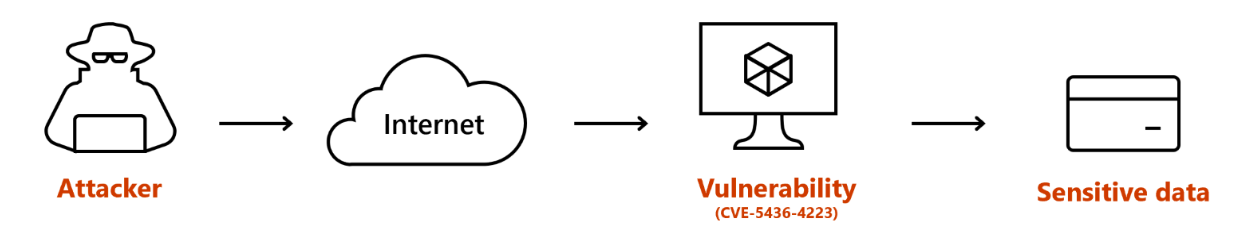

Attack Paths

Un percorso di attacco si riferisce alla sequenza di passaggi che un potenziale aggressore utilizza per infiltrarsi nel tuo ambiente e ottenere l'accesso alle tue risorse. Inizia in un punto di ingresso, che può coinvolgere una risorsa vulnerabile. Da lì, l'aggressore sfrutta il movimento laterale disponibile all'interno del tuo ambiente multicloud, spesso sfruttando le identità collegate che dispongono di autorizzazioni per altre risorse. Il percorso di attacco continua finché l'aggressore non raggiunge un obiettivo critico, come i database che contengono informazioni sensibili.

La funzionalità di analisi del percorso di attacco in Microsoft Defender per il cloud è progettata per identificare i punti di ingresso sfruttabili e i potenziali passaggi successivi che un utente malintenzionato potrebbe compiere per raggiungere asset critici in un ambiente multicloud unico. Utilizzando un algoritmo proprietario e il grafico della sicurezza cloud, questa analisi evidenzia i percorsi di attacco e suggerisce raccomandazioni per correggere i problemi più rischiosi, basate su fattori come esposizione a Internet e autorizzazioni, al fine di interrompere i percorsi di attacco e prevenire violazioni.

Giusto per fare un esempio: se un attaccante tenta di accedere a una macchina vulnerabile tramite Internet sfruttando una vulnerabilità specifica (come CVE-5436-4223), l'analisi del percorso di attacco può identificare questo punto di ingresso e suggerire misure correttive per mitigare il rischio.

External attack surface

Un'altra funzionalità gratuita presente in Defender for Cloud molto utile sempre ai fini della sicurezza del nostro ambiente (non solo per Azure) è l'integrazione con un servizio che prende il nome di Microsoft Defender External Attack Surface Management che si occupa di:

- Individuare tutte le risorse cloud con connessione Internet

- Analisi dell'Attack path che trova tutti i percorsi sfruttabili a partire dagli indirizzi IP esposti da Internet.

- Query personalizzate che correlano tutti gli indirizzi IP esposti da Internet con il resto dei dati di Defender for Cloud in Cloud Security Explorer.

Cloud Infrastructure Entitlement Management (CIEM)

Altra funzionalità fondamentale per la protezione dei nostri ambienti è l'analisi delle permission che viene eseguita da un componente nativo presente sempre in Defender for Cloud che prende il nome di Cloud Infrastructure Entitlement Management (CIEM) che ha nel suo "DNA" quello di ridurre il rischio di uso improprio dei privilegi assegnati.

CIEM supporta i seguenti oggetti:

- Utenti, gruppi ed entità servizio di Microsoft Entra ID

- Utenti, ruoli, gruppi, funzioni serverless e risorse di calcolo AWS IAM

- Utenti, gruppi, account di servizio e funzioni serverless di Google Cloud IAM

Le funzionalità principali di questo servizio sono essenzialmente 4 :

Multicloud identity discovery: Tiene traccia e analizza le autorizzazioni su Azure, AWS e GCP in un'unica visualizzazione unificata

Effective permission analysis: Comprendere non solo chi ha accesso, ma anche il potenziale rischio di ciò a cui può accedere.

Identity risk insights: Ridurre il rischio legato all’identità ricevendo una guida proattiva tramite specifiche raccomandazioni.

Lateral movement detections: Defender for Cloud correla i rischi di identità con l'analisi del percorso di attacco, evidenziando opportunità di movimento laterale derivanti da identità privilegiate o configurazioni errate.

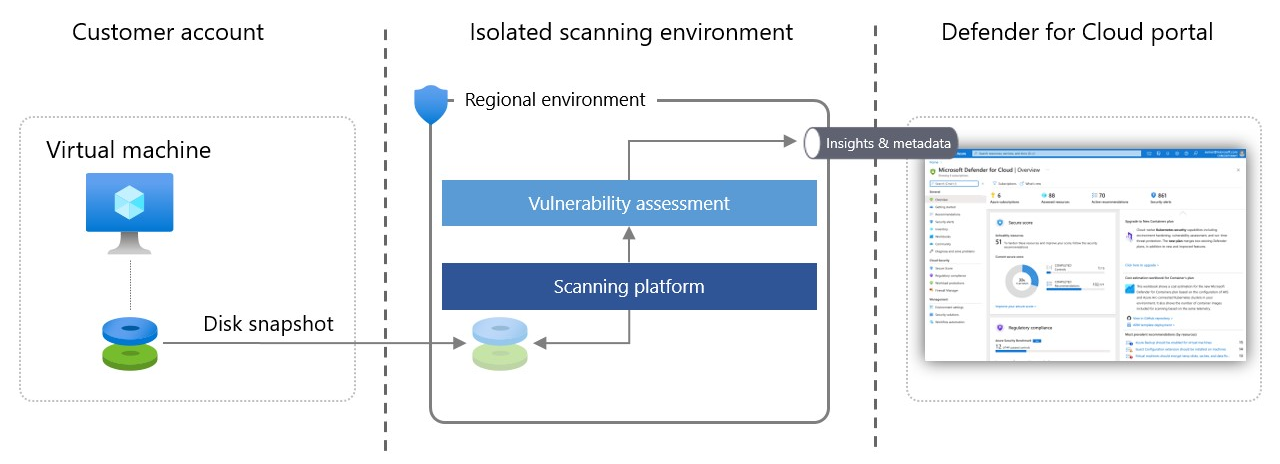

Agentless machine scanning

Qui passiamo a una delle novità di Defender for Cloud che ci permette di analizzare le VM presenti in Azure, Amazon e Google senza installare nessun agente e senza alterare le performance delle nostre macchine. Un servizio che :

- Analizza la presenza di una soluzione EDR e nel caso fosse Microsoft Defender for Endpoint anche le impostazioni

- esegue l'inventario software

- Analizza le vulnerabilità

- Scansione e identifica la presenza di password o key nei computer

- Scansione Malware e Virus

- Analizza le macchine virtuali in esecuzione come nodi Kubernetes

qui lo schema di massima del suo funzionamento.

Proviamo a pensare a tutte quelle aziende che non vogliono per tutta una serie di motivi dover installare prodotti di sicurezza, ma al tempo stesso rispondere a tutti i requisiti normativi... un servizio simile a mio avviso diventa indispensabile .

Internet Exposure analysis

Questa funzionalità identifica le risorse multicloud che sono esposte a Internet e grazie a queste informazioni determina il livello di rischio, vulnerabilità e problemi di sicurezza del workload. identificare una risorsa che è esposta su internet potrebbe sembrare un'attività di per sé semplice (ad es. che abbia un ip pubblico assegnato) ma ricordiamoci che in ambienti molto complessi la dinamica cambia . Pensiamo ad esempio al servizio di "load balancer" di Azure... oppure ad una misconfiguration di Azure Firewall o al Network Security Group.

Riassumendo

Uno dei componenti chiave di Microsoft Defender for Cloud è sicuramente Cloud Security Posture Management (CSPM). CSPM offre una guida più rigorosa che ti consente di migliorare le tue misure di sicurezza in modo efficiente ed efficace. Inoltre, ti fornisce visibilità sulla tua attuale posizione di sicurezza da una console completamente centralizzata e multi-cloud.

Discussioni