La trasformazione digitale ha modificato significativamente il modo di lavorare e di collaborare delle persone, ma ha anche esteso in maniera notevole la superficie d’attacco delle organizzazioni.

Fino a poco tempo fa, la maggior parte delle organizzazioni seguiva uno schema di implementazione ben definito: un antivirus più o meno sofisticato sugli endpoint, un firewall o UTM perimetrale proteggeva l'accesso alle risorse interne e le poche persone che necessitavano di uscire dal perimetro utilizzavano una VPN. Questa configurazione era considerata adeguata a mantenere un livello accettabile di sicurezza, poiché i dati sensibili erano conservati nei server interni all'organizzazione.

Si, è vero, lo abbiamo già sentito tante volte ma effettivamente è proprio la pandemia del 2020 che ha cambiato le regole del gioco: Endpoint distribuiti in ogni dove, Smart Working, lavoro ibrido, BYOD e attacchi sempre più sofisticati hanno imposto, in termini di cyber security, un nuovo approccio.

Già nel 2010, John Kindervag, analista di Forrester Research e considerato uno dei maggiori esperti mondiali di cybersecurity, introdusse il concetto di Zero Trust nel report "The Zero Trust Model of Information Security", creando un nuovo paradigma nella sicurezza delle informazioni. Qualche anno dopo, intorno al 2014, il modello Zero Trust prende forma dall'iniziativa "BeyondCorp" sviluppata e adottata da Google. Questa strategia ha consentito a Google, Coca Cola e la compagnia aerea canadese WestJet Airlines di offrire ai propri dipendenti un accesso sicuro alle applicazioni e ai dati aziendali da qualsiasi luogo e con qualsiasi dispositivo, eliminando la necessità di una VPN.

Il modello Zero Trust richiede una verifica rigorosa dell'identità di ogni persona e dispositivo che accede alle risorse di una rete privata, sia interna che esterna. Ciò include ovviamente anche i dispositivi di fornitori, partner, guest e quelli dei dipendenti indipendentemente dalla proprietà del dispositivo.

Sebbene il concetto di Zero Trust sia stato introdotto oltre un decennio fa, soltanto negli ultimi anni ha iniziato a essere seriamente considerato dalle organizzazioni e dai governi.

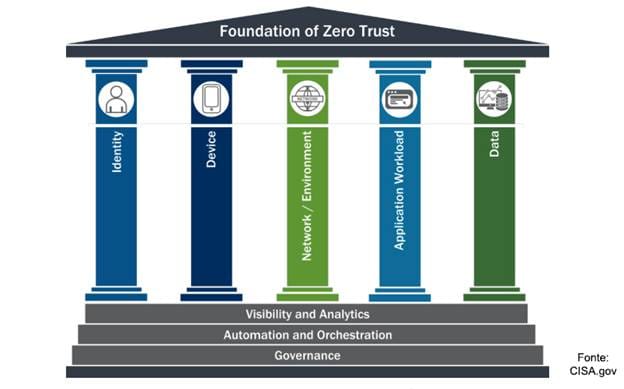

Ma quindi che cos'è il modello Zero Trust?

Per cominciare a capire cosa c’è dietro al concetto di Zero Trust, penso sia molto significativa la risposta che Microsoft fornisce, a riguardo, nella sua documentazione ufficiale: Zero Trust è una strategia di sicurezza. Non è un prodotto o un servizio, è un approccio alla progettazione e all'implementazione di un set di principi di sicurezza.

Questo modello, che rifiuta il concetto di perimetro sicuro, si fonda su tre pilastri fondamentali:

- Verifica esplicita

- Accesso con privilegi minimi

- Presupporre una violazione

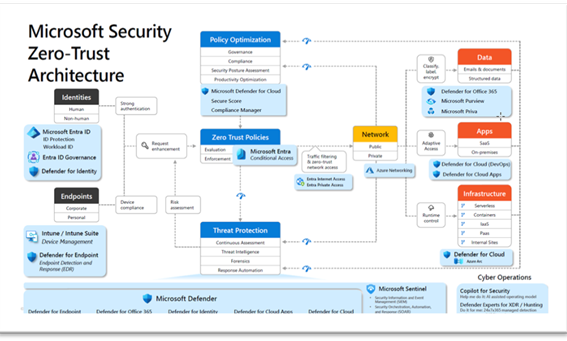

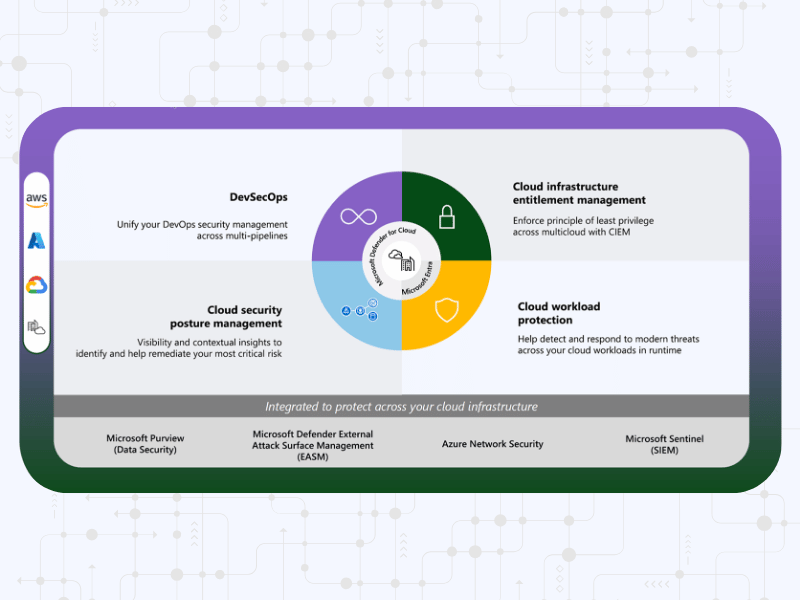

Microsoft ha riconosciuto la sua importanza integrando il modello in tutte le sue soluzioni di sicurezza e strutturando un intero ecosistema attorno a questi principi. Come infatti si può notare dall’immagine sotto, nel Microsoft Security Zero-Trust Architecture sono presenti molte soluzioni, di casa Redmond, che aiutano a rispettare i concetti visti in precedenza.

In questo articolo vorrei concentrarmi su Microsoft Intune, che, a mio avviso, rappresenta il fulcro operativo di questa strategia. Questo strumento permette infatti di definire, applicare e automatizzare politiche di sicurezza per tutti i dispositivi aziendali e personali, siano essi fisici o virtuali, gestiti o meno.

Microsoft Intune, inizialmente noto come una soluzione MDM (Mobile Device Management), si è nel tempo arricchito di funzionalità e oggi è il punto centrale per la gestione unificata di dispositivi fissi e mobili rappresentando il braccio operativo per la distribuzione e configurazione degli strumenti di sicurezza di Microsoft per gli Endpoint.

Piattaforme Supportate

È importante notare che quando si parla di Endpoint, non ci si riferisce solo ai computer con sistema operativo Windows, ma anche a una vasta gamma di piattaforme, tra cui Linux, macOS, iOS/iPadOS e Android. Microsoft Intune supporta tutte queste piattaforme, garantendo una gestione uniforme e sicura dei dispositivi aziendali. Questo supporto multipiattaforma è cruciale per le organizzazioni moderne che operano con una varietà di dispositivi e sistemi operativi.

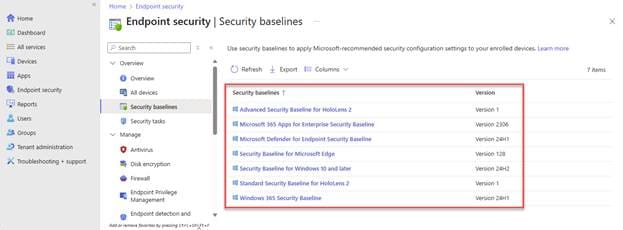

Security Baseline e Configuration Framework

I primi due strumenti disponibili su Microsoft Intune che voglio presentare, per aumentare la sicurezza degli endpoint, sono le Security Baseline e il Configuration Framework, utilizzabili sia da sistemisti alle prime armi che da operatori esperti.

- Security Baseline: Le security baseline rappresentano le best practices di Microsoft per la sicurezza del sistema operativo e delle applicazioni. Queste configurazioni sono periodicamente aggiornate per riflettere le ultime raccomandazioni di sicurezza e includono impostazioni per Windows 10, Microsoft Edge, Defender for Endpoint, Microsoft 365 Apps e Windows 365.

- Security Configuration Framework: Questo framework fornisce una serie di raccomandazioni per la configurazione e la conformità dei dispositivi IOS/IpadOS e Android. I dispositivi sono suddivisi in livelli di sicurezza (Basic, Enhanced, High) per garantire una protezione adeguata in base alle esigenze specifiche dell'organizzazione.

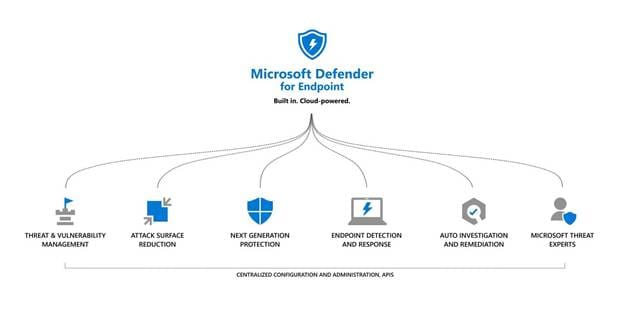

Threat Defense e Microsoft Defender for Endpoint

Uno dei componenti fondamentali per la sicurezza degli endpoint è Microsoft Defender for Endpoint, che offre una gamma di funzionalità avanzate di protezione, migliorate nel corso degli anni attraverso l'integrazione del rilevamento basato su intelligenza artificiale e orchestrabili centralmente tramite Microsoft Intune. Inoltre, Microsoft Defender for Endpoint dispone di una threat intelligence avanzata che analizzando trilioni di segnali quotidianamente, identifica nuove tecniche e procedure usate dagli attaccanti e aggiorna automaticamente le protezioni in risposta alle minacce emergenti.

Le principali funzionalità di Microsoft Defender for Endpoint che possono essere veicolate da Intune sono:

- L’Antivirus: per la protezione contro malware e altre minacce avanzate, con aggiornamenti regolari delle firme, Pianificazione delle scansioni, Esclusioni etc…

- l’Endpoint Detection and Response (EDR) che si occupa di monitoraggio continuo e analisi delle attività per rilevare e rispondere a minacce in tempo reale

- le Attack Surface Reduction (ASR) Rules cioè regole per ridurre la superficie di attacco e prevenire exploit

- Account e network protection

- Web Protection (iOS e Android)

Microsoft Intune svolge un ruolo fondamentale nella distribuzione delle configurazioni e nella remediation di misure correttive degli endpoint. I dati vengono infatti analizzati tramite il sensore di Microsoft Defender for Endpoint (MDE), che esamina le configurazioni della macchina e l'ambiente circostante. Successivamente, viene generato un elenco di azioni raccomandate per migliorare la postura di sicurezza. Queste azioni sono poi distribuibili da Intune, garantendo che le impostazioni di sicurezza siano costantemente aggiornate e conformi alle policy aziendali.

Compliance Policy

Un'altra funzionalità utilissima quando parliamo di sicurezza sono le compliance policy. Queste particolari policy sono fondamentali per garantire che i dispositivi aziendali rispettino gli standard di sicurezza e conformità definiti dall'organizzazione. Le compliance policy stabiliscono le regole e le impostazioni che un dispositivo deve rispettare per essere considerato conforme. Alcuni aspetti chiave che possono essere impostati nelle compliance policy sono:

- Caratteristiche OS: Le compliance policy possono definire le versioni minime e massime del sistema operativo che un dispositivo deve avere per essere considerato conforme. Inoltre, possono includere verifiche sull'integrità del dispositivo per assicurarsi che non sia stato compromesso.

- Configurazioni device: Queste configurazioni includono requisiti come la richiesta di un PIN per l'accesso, la crittografia dei dati sul dispositivo, e altre impostazioni di sicurezza che garantiscono la protezione dei dati aziendali.

- Livello di minaccia: Utilizzando Microsoft Defender for Endpoint, le compliance policy possono determinare il livello di rischio associato a un dispositivo, basato su analisi di minacce e comportamenti sospetti.

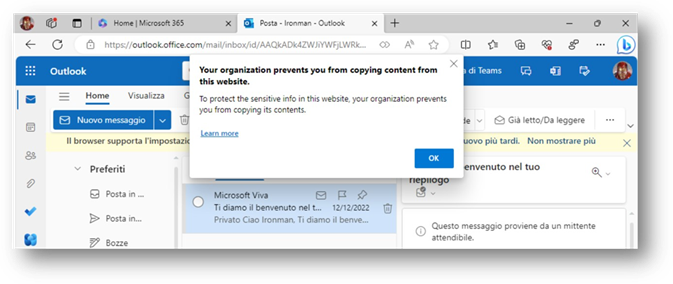

Integrazione tra Compliance Policy e Conditional Access Policy

Le Conditional Access Policy, per chi ancora non le conosce, sono una funzionalità di sicurezza che permette di controllare l'accesso alle risorse aziendali basato su condizioni specifiche. Le CAP utilizzano le informazioni raccolte da Intune per valutare il rischio associato a un dispositivo e decidere se concedere o negare l'accesso alle risorse aziendali. Questo approccio dinamico e adattivo migliora la sicurezza, riducendo il rischio di accessi non autorizzati.

Attraverso Intune, è possibile anche definire filtri per includere o escludere dispositivi con determinate proprietà, migliorando la sicurezza e la gestione degli accessi.

Windows MAM (Mobile Application Management)

Windows MAM è una recente funzionalità che migliora alcuni limiti di Windows Information Protection (WIP). Aiuta a separare in maniera chiara i dati utente dai dati lavorativi, offrendo un'esperienza di gestione delle applicazioni simile a quella dei dispositivi mobili:

- Separazione dei dati: Windows MAM garantisce che i dati aziendali siano separati dai dati personali dell'utente, riducendo il rischio di perdita o compromissione dei dati aziendali.

- Comportamento dell'app: Il comportamento delle applicazioni dipende esclusivamente dall'identità usata dall'utente. Questo significa che le app aziendali possono essere gestite e protette separatamente dalle app personali.

Windows MAM, chiaramente configurabile da Intune, offre una protezione dei dati avanzata per i dispositivi Windows, migliorando la sicurezza e la gestione delle applicazioni aziendali.

Gestione dell’identità

È evidente che la pandemia ha trasformato il paradigma del luogo di lavoro, facendo emergere l'identità come il nuovo perimetro da considerare. Intune consente di implementare controlli sull’identità utente e sull’identità del dispositivo. L'obiettivo è ridurre la dipendenza dalle password per diminuire una delle principali cause di compromissione.

Microsoft Intune supporta una serie di funzionalità per impostare sugli Endpoint un'esperienza senza password e permette di distribuire ed applicare policy che abilitano le seguenti soluzioni:

- Windows Hello for Business: autenticazione biometrica o PIN, supportata da TPM che elimina la necessità di password complesse e difficili da ricordare.

- FIDO2 Security Keys: per ambienti shared device o ad alta sicurezza.

- Self-Service Password Reset (SSPR): Possibilità di resettare la password direttamente dalla schermata di login di Windows, riducendo il carico di lavoro per l'help desk e migliorando l'esperienza utente.

Questi strumenti aumentano sicurezza e usabilità, promuovendo un accesso moderno e robusto.

Privilegi Minimi

Limitare i privilegi amministrativi è fondamentale per evitare movimenti laterali ed escalation di privilegi. Anche qui Intune supporta vari approcci:

- Local User Group Membership: è possibile aggiungere o rimuovere utenti locali dai gruppi (es. Administrators) tramite Configuration Profiles.

- Endpoint Privilege Management: Consente a utenti standard di eseguire solo specifici processi come amministratori (es. installazioni, tool legacy), senza accesso completo al sistema e riducendo il coinvolgimento dell'IT. Include inoltre Workflow di approvazione, audit dettagliato delle richieste e delle esecuzioni elevate e supporto per regole basate su file hash, percorso o firma.

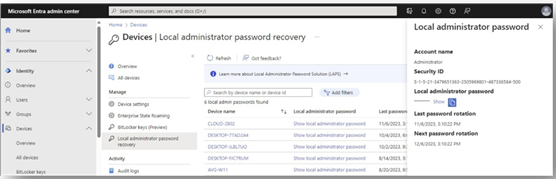

Windows LAPS: garantisce che le password degli amministratori locali siano uniche e complesse per ogni dispositivo, archiviate in modo sicuro in Entra ID e/o Active Directory e che cambino regolarmente, riducendo il rischio di compromissioni.

Novità e Funzionalità Avanzate

Per concludere lascio alcune novità, che verranno sicuramente approfondite in altri articoli, per aumentare ancora di più la sicurezza:

Microsoft Intune Suite

Microsoft Intune Suite è un componente aggiuntivo a Microsoft Intune che offre funzionalità avanzate di gestione e sicurezza degli endpoint, oltre alle funzionalità standard di Intune. Alcune funzioni le abbiamo già scoperte nell’articolo come Endpoint Privilege Management (EPM), ma la licenza include funzionalità molto interessanti come il Microsoft Tunnel for Mobile Application Management (MAM), Remote Help, Enterprise App Management, Microsoft Cloud PKI e Advanced Analytics.

In breve, Intune Suite fornisce una soluzione più completa per la gestione e la sicurezza dei dispositivi aziendali, rispetto alla licenza base di Intune.

Security Copilot + Intune

Security Copilot è una piattaforma basata su cloud AI che offre un'esperienza basata su linguaggio naturale per aiutare i professionisti della sicurezza in diversi scenari, come incident response e threat hunting. L’integrazione con Intune permette di automatizzare e migliorare le policy di sicurezza, fornendo risposte rapide e accurate alle minacce.

Enhanced Hardware Inventory

Questa nuova funzionalità, propagata da un’Intune Policy, permette di raccogliere e visualizzare un numero maggiore di proprietà per un singolo dispositivo, migliorando la gestione dell'inventario hardware. Le informazioni dettagliate sull'hardware possono aiutare gli amministratori IT a prendere meglio le decisioni sulla gestione e la manutenzione dei dispositivi.

Windows 365 Link

Windows 365 Link è Il primo dispositivo Cloud PC progettato da Microsoft per connettersi in modo sicuro a Windows 365, semplificando l'accesso e la gestione dei dispositivi cloud. Windows 365 Link offre un'esperienza utente fluida e sicura, permettendo agli utenti di accedere alle loro risorse aziendali da qualsiasi luogo.

Conclusione

Microsoft Intune è oggi uno strumento strategico nella realizzazione di un’architettura Zero Trust. Non si limita alla gestione dei dispositivi: è un orchestratore di policy, identità e protezione adattiva, integrato con l’intero ecosistema Microsoft. Conoscerlo ed usarlo può aiutare le organizzazioni a garantire sicurezza e conformità rappresentando una scelta solida, scalabile e in continua evoluzione.

Discussioni