La protezione dell'identità digitale è, oggi più che mai, una priorità assoluta per ogni organizzazione.

Secondo il Microsoft Digital Defense Report 2024, gli attacchi basati sull’identità hanno raggiunto livelli senza precedenti: su oltre 600 milioni di incursioni informatiche al giorno, una parte significativa riguarda phishing e furti di identità. Gli attacchi alle password, ancora ampiamente utilizzate come unico metodo di autenticazione, sono incessanti: Microsoft ne blocca circa 7.000 al secondo, a dimostrazione di quanto questa minaccia sia ancora diffusa e persistente.

L' incremento di attacchi alle identità è alimentato anche da un nuovo fattore di rischio: l’intelligenza artificiale.

L’intelligenza artificiale ha amplificato la portata e la sofisticazione degli attacchi: gli attori malevoli sfruttano modelli generativi per creare campagne di phishing mirate, simulazioni di identità credibili e tecniche di social engineering capaci di aggirare le difese tradizionali.

Microsoft Entra consente alle organizzazioni di implementare una strategia di sicurezza zero-trust, capace di adattarsi dinamicamente alle minacce emergenti e di far uso di intelligenza artificiale generativa per la difesa proattiva e reattiva come vedremo in questo articolo.

Microsoft Entra rappresenta una piattaforma fondamentale per la protezione dell’identità, grazie a funzionalità avanzate come le policy per l'accesso condizionale, la protezione delle password, la multi-factor authentication (MFA), il passwordless (con funzionalità phishing resistant FIDO2) e l’analisi comportamentale basata su AI in Microsoft Entra ID Protection.

Recentemente è stata annunciato da Microsoft la disponibilità di due potenti funzionalità in GA basate sull'intelligenza artificiale in Microsoft Entra, entrambe progettate per aiutare a lavorare in modo più intelligente, ridurre i rischi e semplificare la gestione dell'identità e dell'accesso:

- Security Copilot in Microsoft Entra

- Conditional Access Optimization Agent in Microsoft Entra

Security Copilot in Microsoft Entra

Per rispondere alla crescente complessità delle minacce informatiche e per far fronte alla necessità di creare risposte rapide e scalabili, Microsoft ha introdotto Security Copilot, un assistente basato su intelligenza artificiale generativa progettato per potenziare le operazioni di sicurezza e IT.

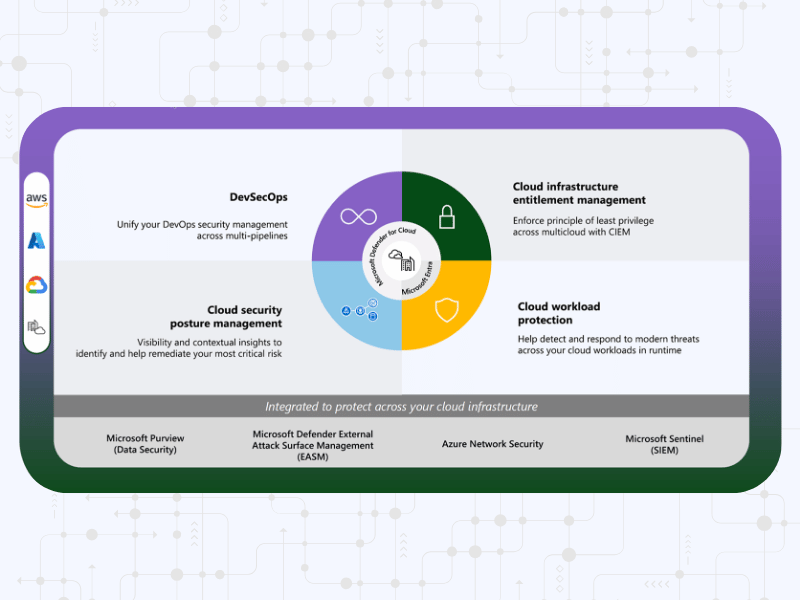

Microsoft Security Copilot è integrato nativamente con l’ecosistema Microsoft Security, tra cui Defender XDR, Sentinel, Intune, Purview e Entra, e consente ai team di sicurezza di automatizzare attività ripetitive, sintetizzare grandi volumi.

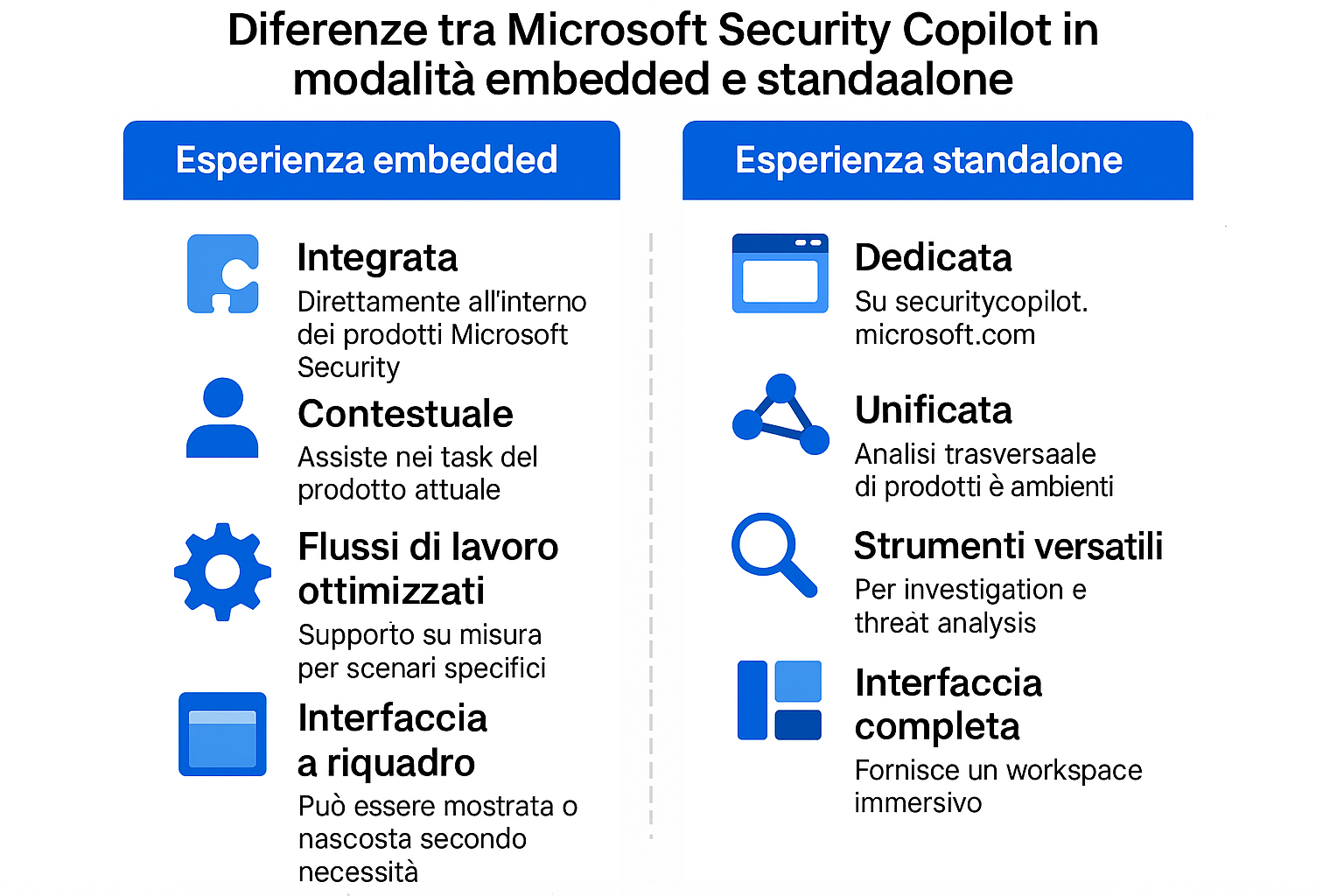

Microsoft Security Copilot è disponibile in 2 differenti esperienze: Standalone e Embedded.

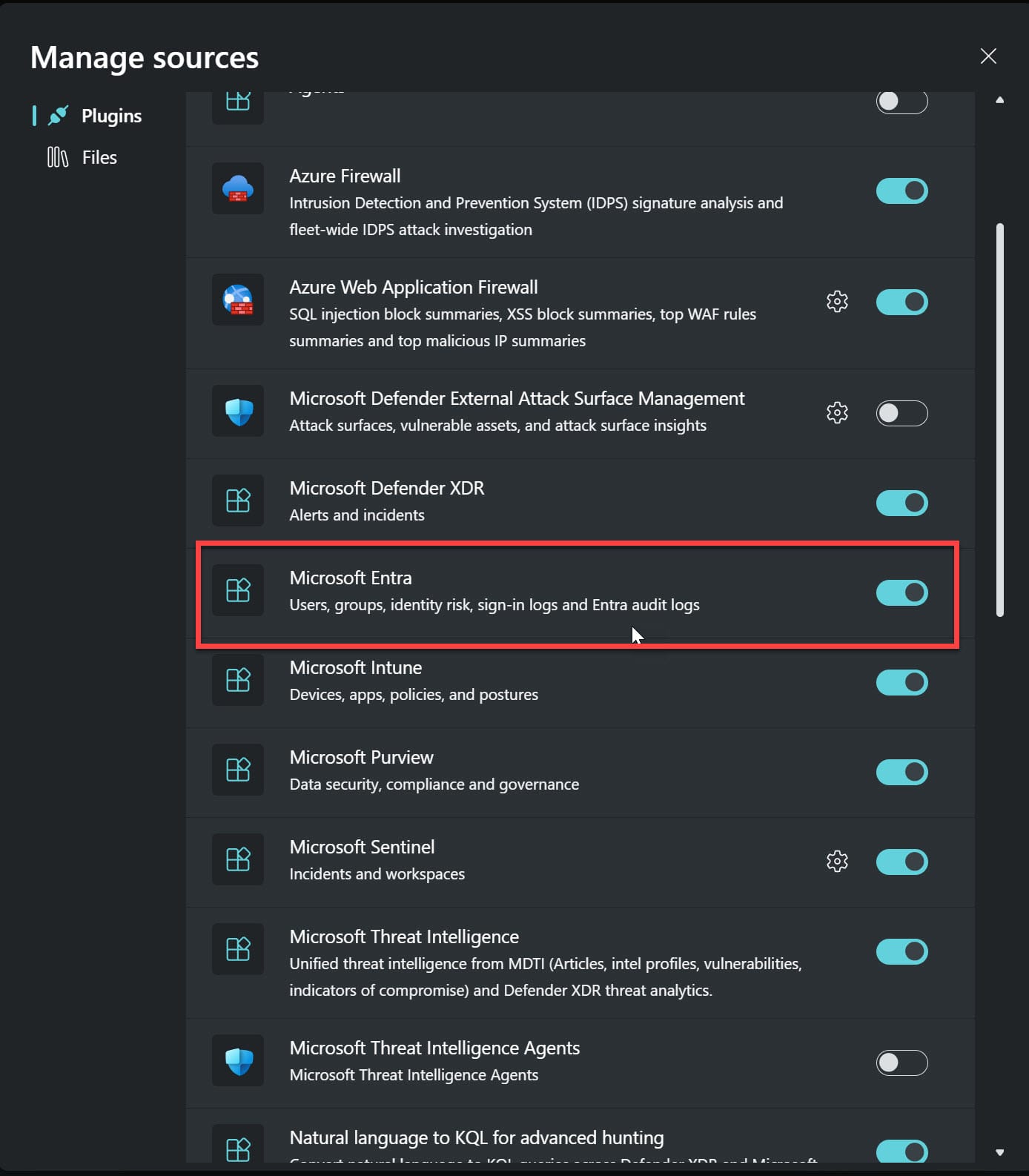

In particolare, per quanto riguarda Microsoft Entra la modalità Standalone è data grazie a un plugin dedicato.

Tramite questo plugin, Security Copilot permette di indagare e risolvere i rischi legati all'identità, valutare identità e accessi con informazioni basate sull'intelligenza artificiale e completare rapidamente attività complesse.

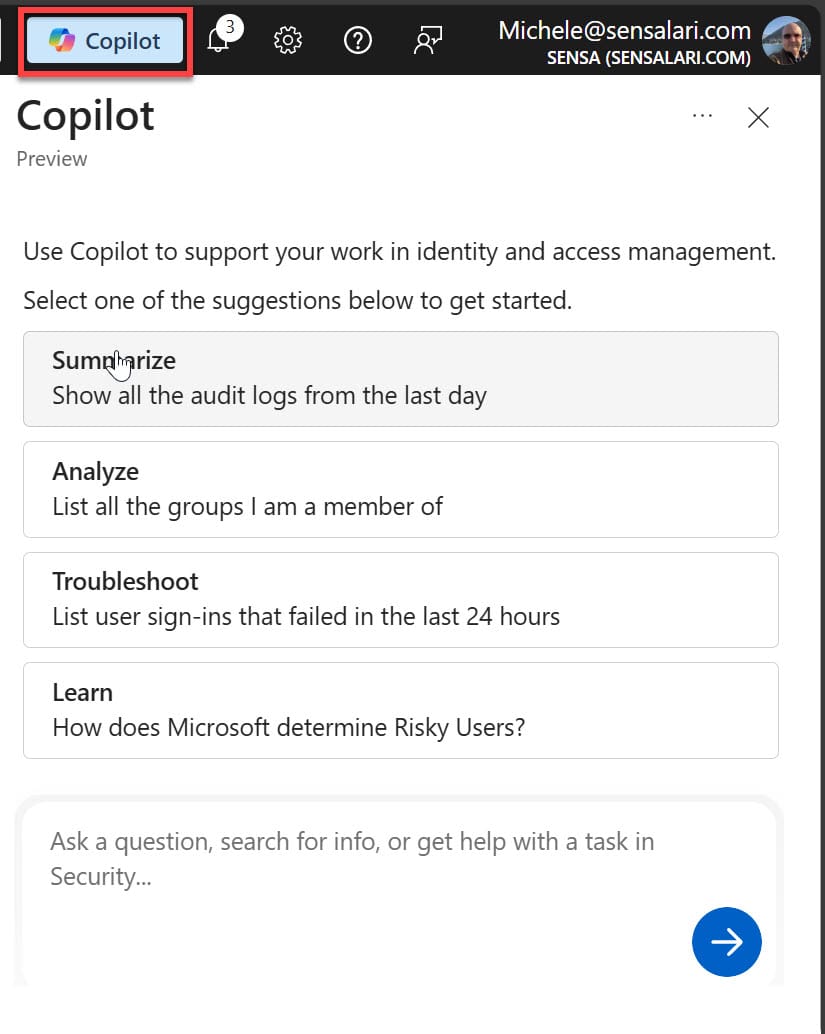

Nella modalità embedded nel portale di Microsoft Entra (https://entra.microsoft.com) Security Copilot è disponibile tramite un pulsante dedicato che permette l'apertura di un riquadro dove abbiamo la possibilità di utilizzare prompt suggeriti o crearne di personalizzati.

Uno dei principali miglioramenti rispetto alla versione in public preview riguarda la creazione di prompt personalizzati: gli aggiornamenti introdotti permettono a Security Copilot di rispondere a domande più complesse e di chiedere chiarimenti quando necessario.

Questi miglioramenti derivano da un nuovo modo in cui Security Copilot crea ed esegue dinamicamente query basate sul linguaggio naturale verso Microsoft Graph, consentendo allo stesso di elaborare domande più ampie e complesse in una sola volta. Security Copilot può risolvere ambiguità, chiedere chiarimenti e autocorreggersi per assicurare al Security Analyst di ottenere le informazioni più accurate dai dati da Microsoft Entra.

L'elenco completo degli scenari in cui è possibile utilizzare Security Copilot nella Embedded experience lo trovate qui (alcuni scenari richiedono Entra ID Piano P1, altri il Piano P2):

Conditional Access Optimization Agent in Microsoft Entra

In Microsoft Entra, uno strumento chiave per proteggere utenti, applicazioni e dati aziendali è la possibilità di governare e mettere in sicurezza gli accessi attraverso la creazione di Conditional Access Policies (CAP).

Una delle problematiche principali però nell'utilizzo delle CAP è la necessaria e fondamentale attività di manutenzione delle stesse:

- creazione di nuove policy

- modifica e/o ottimizzazione di quelle esistenti

- dopo la creazione di nuovi utenti e/o applicazioni, durante l'attività quotidiana dell'attività aziendale, è necessario aggiungerli nelle CAP corrette esistenti.

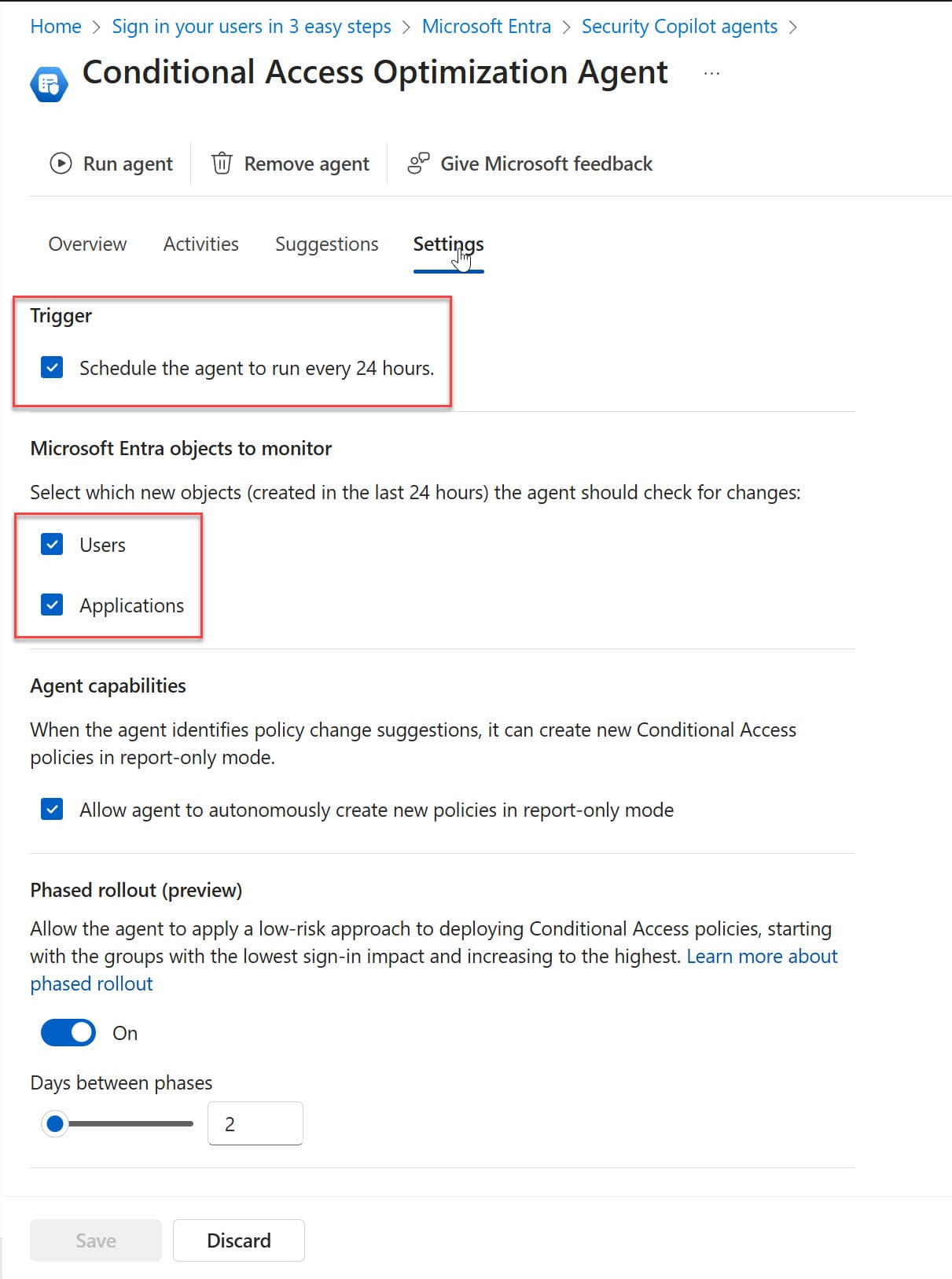

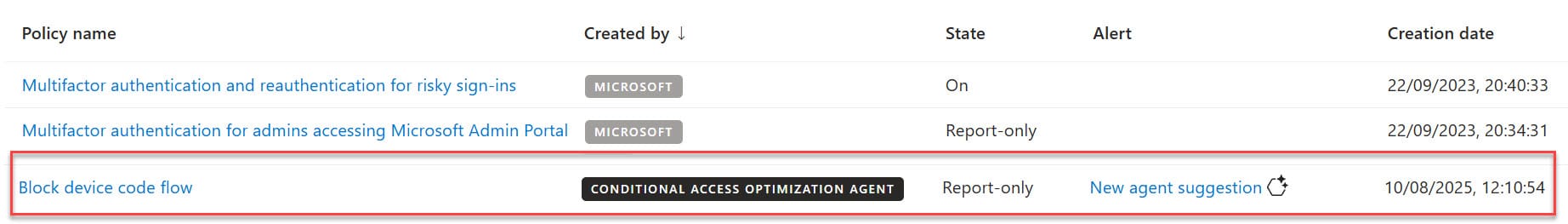

Per rispondere a queste esigenze, Microsoft ha introdotto il Conditional Access Optimization Agent, un primo (ne seguiranno in futuro altri) agente intelligente integrato in Microsoft Entra e potenziato da Security Copilot. Questo strumento (che richiede almeno il piano P1 di Entra ID) sfrutta l’intelligenza artificiale per analizzare automaticamente le CAP esistenti, individuare lacune nella copertura e proporre miglioramenti basati sulle best practice di sicurezza, come il modello Zero Trust.

L’agente non solo identifica utenti e applicazioni non protetti, ma suggerisce anche consolidamenti di policy simili, miglioramenti nei controlli di accesso (come MFA e compliance dei dispositivi), e blocchi per metodi di autenticazione obsoleti. Tutto questo avviene in modo trasparente e controllato, con la possibilità di applicare le modifiche in modalità report-only o tramite approvazione amministrativa.

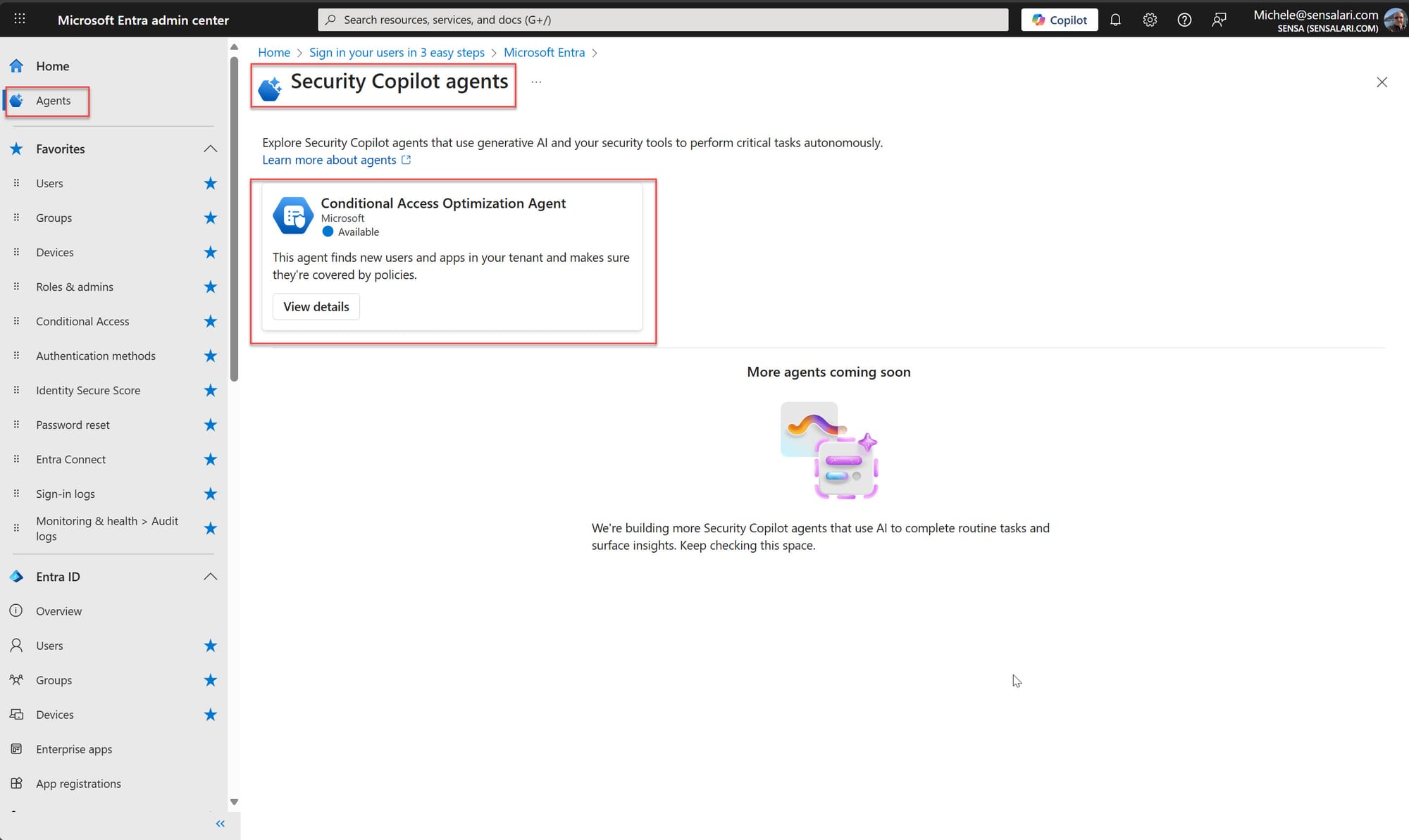

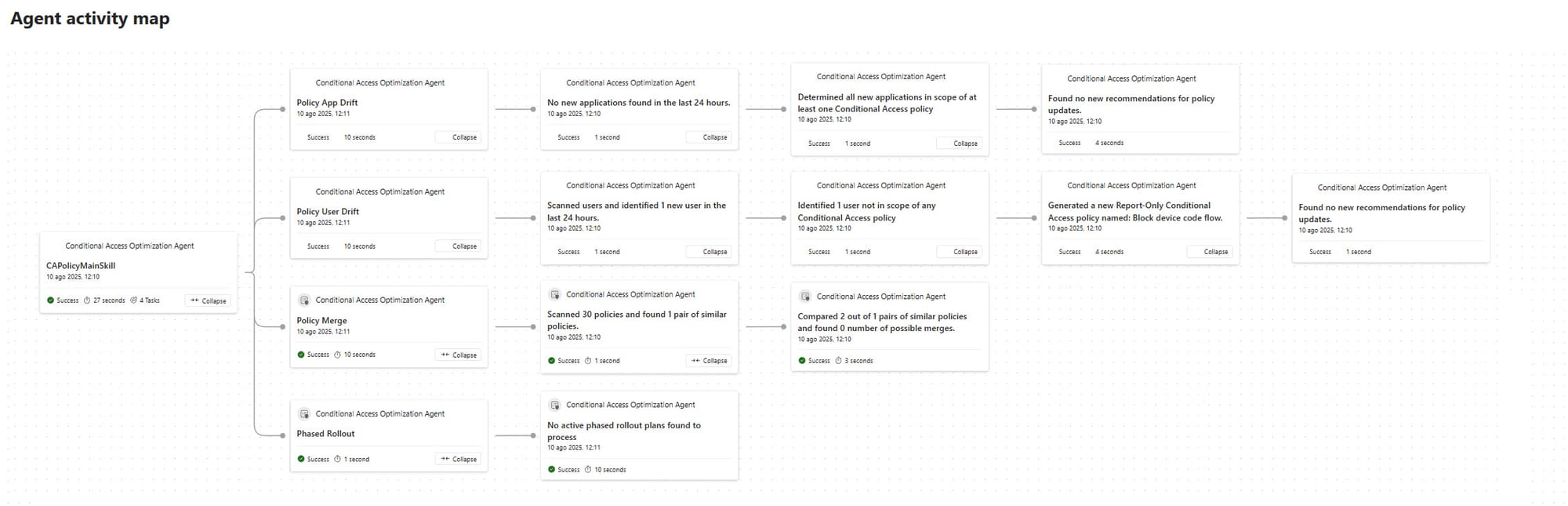

Nell'interfaccia di amministrazione di Microsoft Entra è presente una nuova sezione dedicata agli agenti. Questa è la nuova home page per tutti gli agenti di Security Copilot. Da qui è possibile distribuire, configurare e monitorare agenti come CA Optimization Agent.

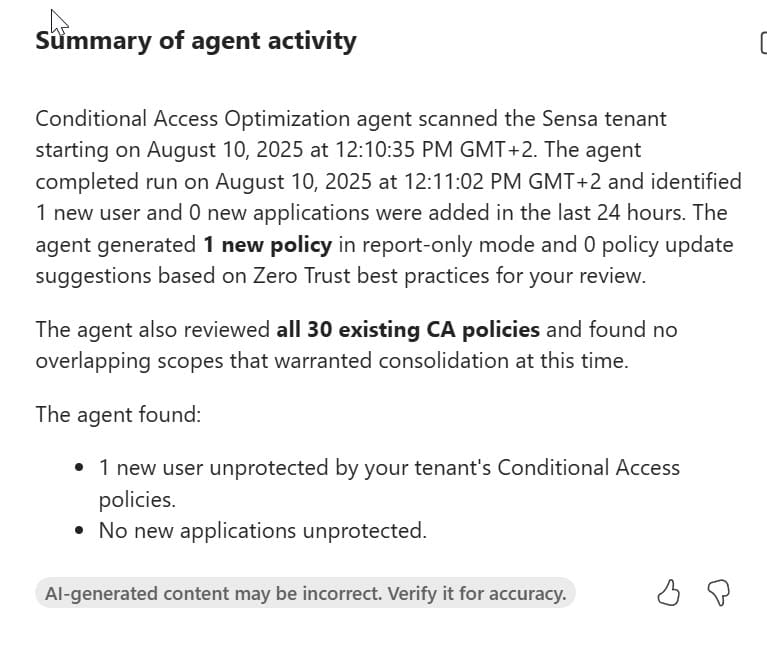

Conditional Access Optimization Agent analizza il tenant alla ricerca di nuovi utenti e applicazioni delle ultime 24 ore e determina se le CAP esistenti sono applicabili. Se l'agente rileva utenti o applicazioni non protetti da CAP, fornisce suggerimenti sui passaggi successivi, come l'attivazione o la modifica di un criterio di una CAP.

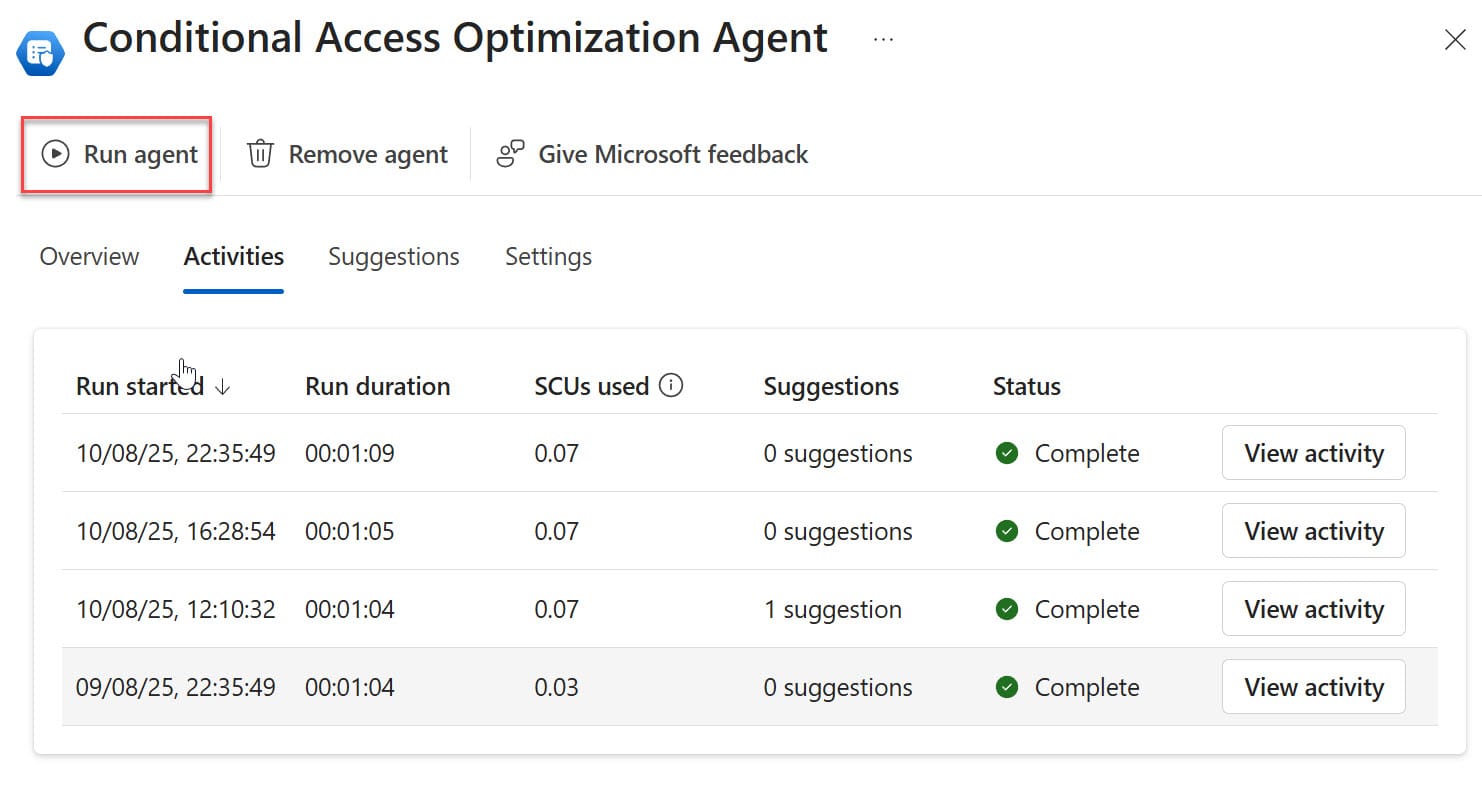

L'agente può essere eseguito anche on-demand prima della scadenza delle 24 ore ed è possibile avere un log e i risultati di tutte le esecuzioni.

Nell'esempio sottostante è possibile esaminare il suggerimento, il modo in cui l'agente ha identificato la soluzione e cosa sarebbe incluso nel criterio.

Maggiori informazioni sull'agent Microsoft Entra Conditional Access optimization:

Qui sotto trovate la presentazione completa delle 2 funzionalità basate su Microsoft Security Copilot e gli agenti AI introdotte in Microsoft Entra:

Discussioni