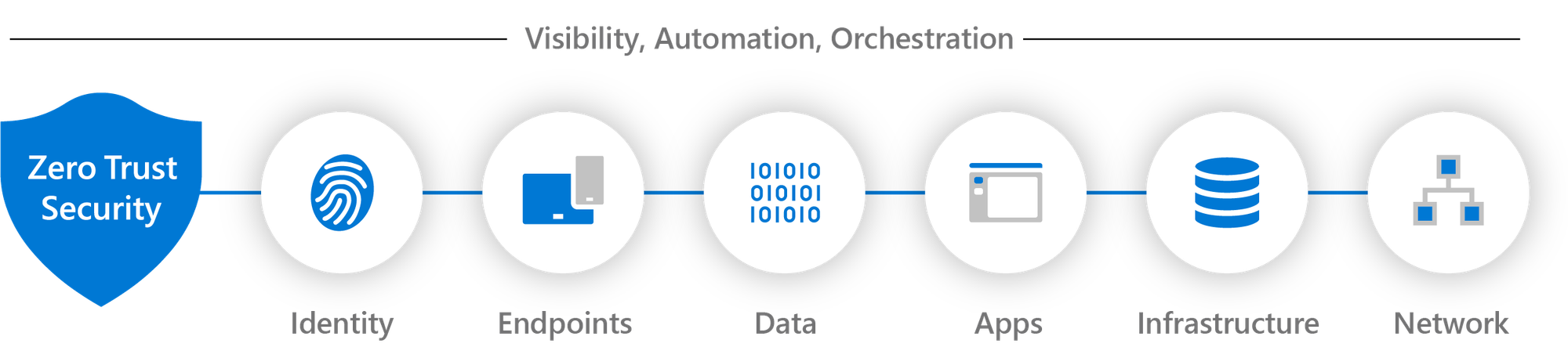

Nel contesto della sicurezza moderna, il modello Zero Trust Security si afferma come uno dei paradigmi più efficaci per affrontare le minacce informatiche sempre più sofisticate. Zero Trust si basa su tre principi fondamentali:

- Verifica esplicita

Autenticazione e autorizzazione devono essere sempre effettuate basandosi su tutti i segnali e dati disponibili: identità, posizione, stato del dispositivo, servizio o carico di lavoro in uso, classificazione dei dati e anomalie. - Accesso con privilegi minimi

Concesso tramite logiche Just-In-Time (JIT) e Just-Enough-Access (JEA), policy adattive e protezione dei dati. L’obiettivo è ridurre drasticamente la superficie d’attacco. - Presunzione di compromissione

Implica l’adozione di tecniche come la segmentazione, la crittografia end-to-end e l’analisi costante per garantire rilevamento precoce delle minacce e capacità di risposta rapida.

Il modello Zero Trust si applica a sei aree tecnologiche di difesa, che rappresentano le superfici principali di attacco in un ambiente IT moderno.

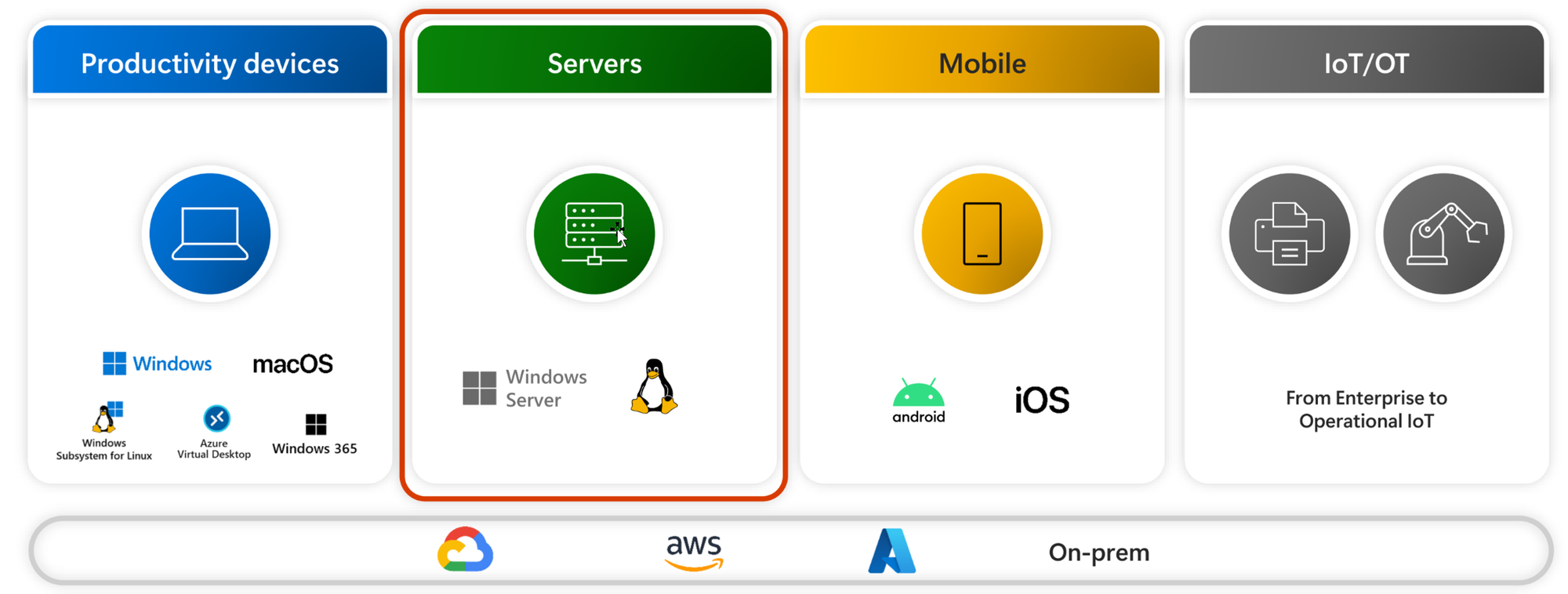

In questo post vogliamo affrontare in particolare la protezione degli endpoints e più nello specifico la protezione dei server Windows e Linux, perché la sicurezza deve essere applicata ad ogni device sia che si trovi nella rete locale (onprem) sia in cloud (Azure, AWS, GCP, etc).

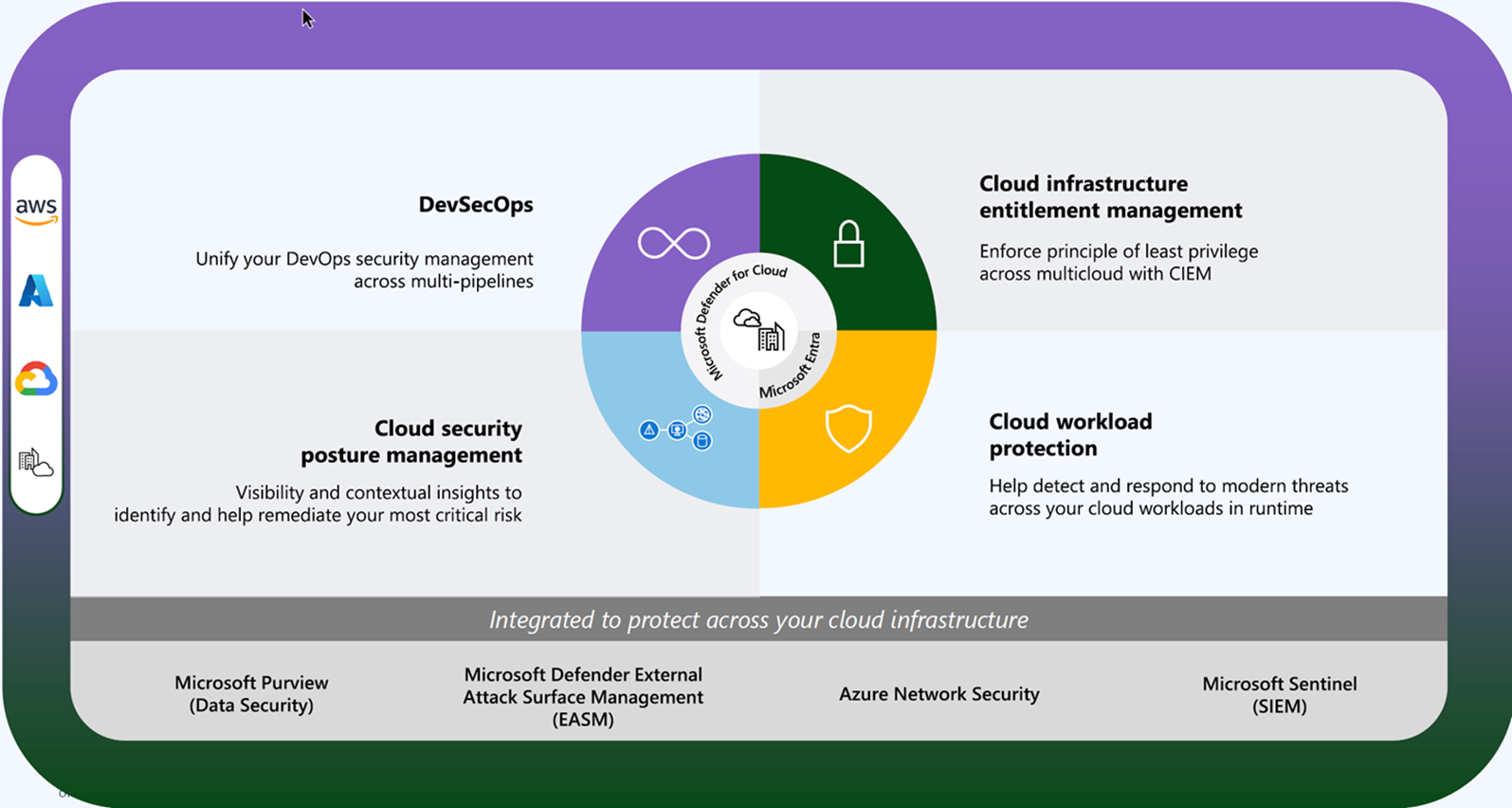

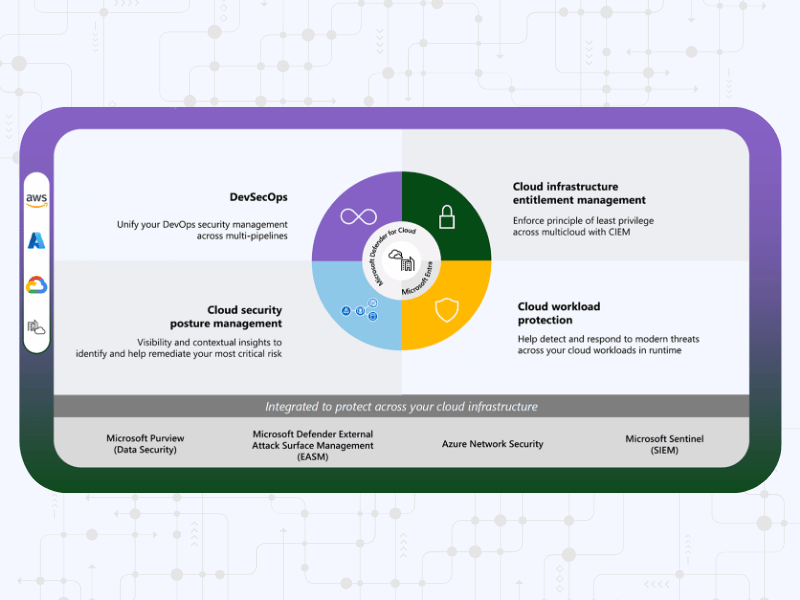

Microsoft Defender for Cloud: una piattaforma unificata

Una delle soluzioni di sicurezza presente all'interno di Microsoft Azure è Microsoft Defender for Cloud. Si tratta di una Cloud Native Application Platform (CNAPP), ovvero una piattaforma unificata che semplifica la protezione delle applicazioni e dei workload cloud durante tutto il loro ciclo di vita.

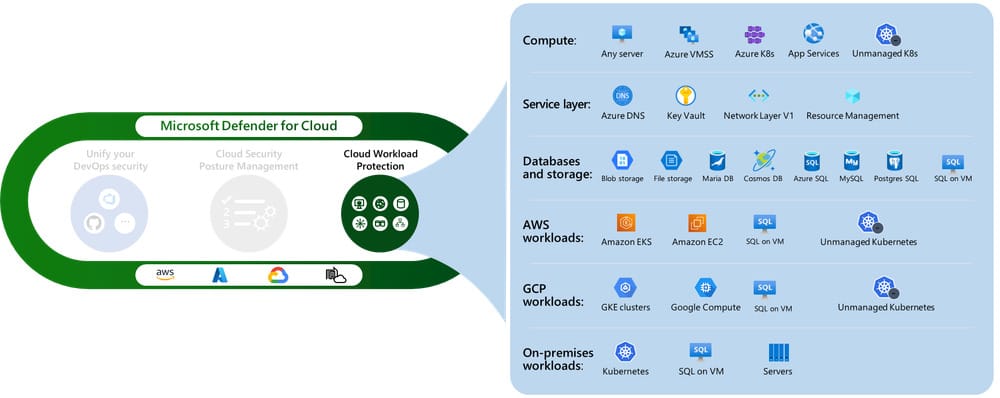

Affronteremo il dettaglio della CNAPP in un post dedicato, per ora concentriamo su Cloud Workload Protection, un insieme di strumenti e di funzionalità per rilevare e rispondere a moderne attività malevoli.

Il workload che ci interessa particolarmente difendere in questo post è quello dei server Windows e Linux, sia che si trovino onprem o in qualche cloud.

A questo scopo, all’interno dell’offerta di Microsoft Defender for Cloud, troviamo il piano Defender for Servers, progettato specificamente per garantire sicurezza avanzata ai carichi di lavoro server in ogni contesto operativo.

Cloud Workload Protection: focus su Windows e Linux

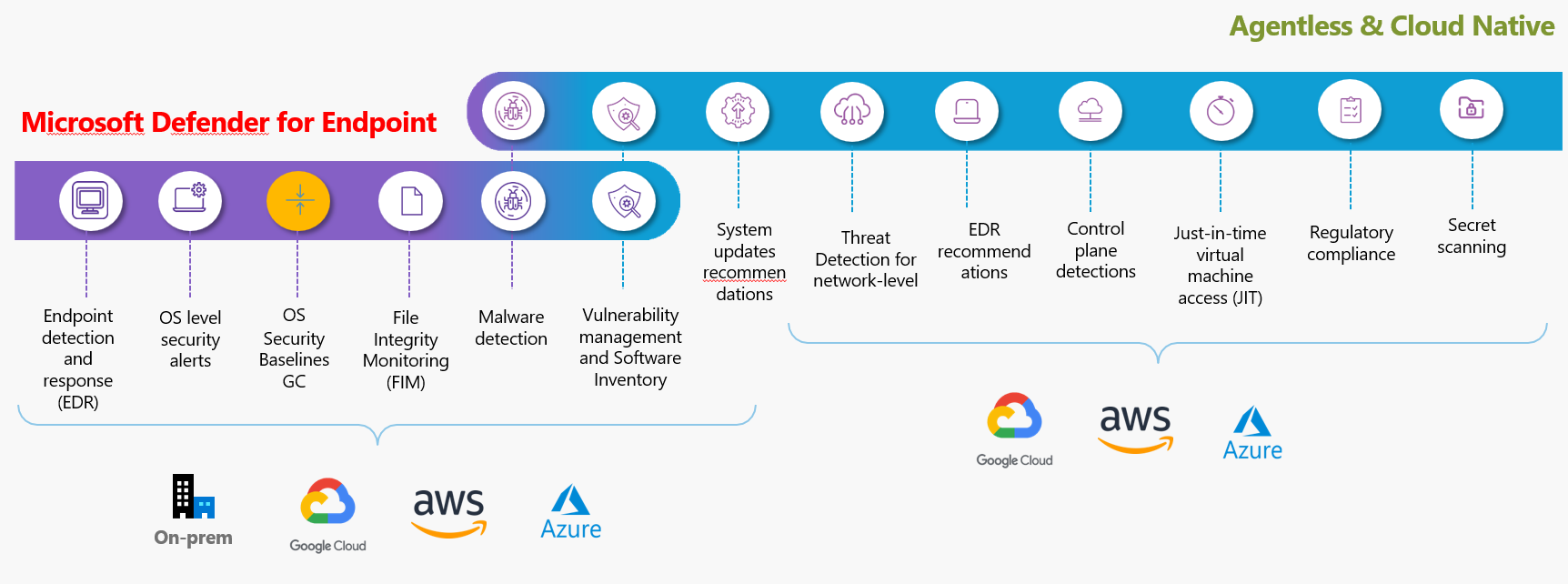

Defender for Servers è il piano specifico all'interno di Microsoft Defender for Cloud progettato per proteggere server Windows e Linux, sia on-prem che in cloud. Questo servizio fornisce un ampio set di funzionalità che includono:

- Rilevamento e analisi di azioni malevole tramite l'integrazione con Microsoft Defender for Endpoint

- Inventario Software e analisi delle vulnerabilità tramite l'integrazione con Microsoft Defender Vulnerability Management

- Assessment delle configurazioni e valutazione delle conformità normative tramite l'integrazione con Microsoft Azure Policy

- Gestione degli aggiornamenti tramite l'integrazione con Microsoft Update Manager

- Monitoraggio dell'integrità dei file e del registro di Windows

- Accesso Just-in-time alle macchine virtuali

- Mappa di rete e altre ancora!

Piani disponibili di Defender for Server

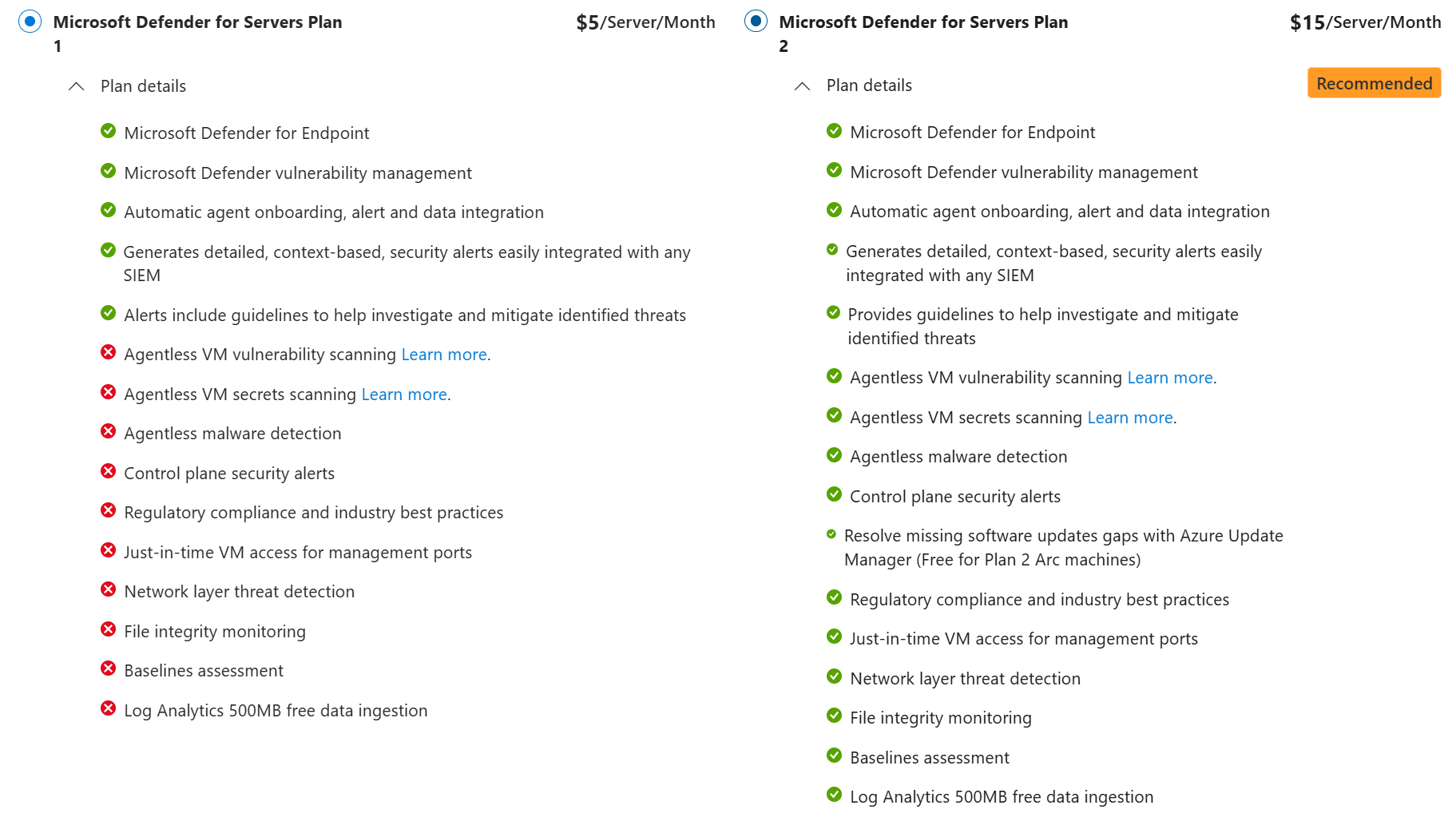

Defender for Servers è disponibile in due piani tariffari, ciascuno con livelli di protezione differenti (Plan 1 e Plan 2) nei quali sono distribuite le funzionalità di protezione sopra descritte:

Dal confronto tra i due piani di Defender for Servers emergono subito alcune differenze significative:

- Costo: il Piano 1 (P1) ha un costo di 5$ per VM Server al mese, mentre il Piano 2 (P2) sale a 15$ per VM Server al mese, offrendo funzionalità più avanzate

- Modalità di implementazione: alcune funzionalità sono disponibili anche in modalità Agentless, ovvero senza installazione di alcun software sulla VM Server, semplificando la gestione e riducendo l’impatto operativo.

Agent-based vs Agent-less

Gran parte delle funzionalità di sicurezza offerte da Defender for Servers si basano sull’integrazione con altri strumenti dell’ecosistema Microsoft, come Defender for Endpoint o Azure Update Manager, che richiedono l’installazione di agent specifici sulle macchine.

Tuttavia, in determinati contesti, l’impiego di agent può risultare problematico. Ad esempio, in ambienti soggetti a vincoli normativi stringenti, l’installazione di software aggiuntivo potrebbe violare requisiti di conformità. Inoltre, in alcuni scenari operativi, la presenza di un agent può essere percepita come un possibile impatto sulle prestazioni del server, con rischi di rallentamenti o conflitti con le applicazioni in esecuzione.

Per rispondere a queste esigenze, Microsoft ha introdotto in Defender for Servers la possibilità di utilizzare alcune funzionalità in modalità agentless, ovvero senza installazione di software aggiuntivo sulla VM. Tra queste:

- Analisi delle vulnerabilità

- Analisi malware

- Analisi segreti (password, certificati, etc)

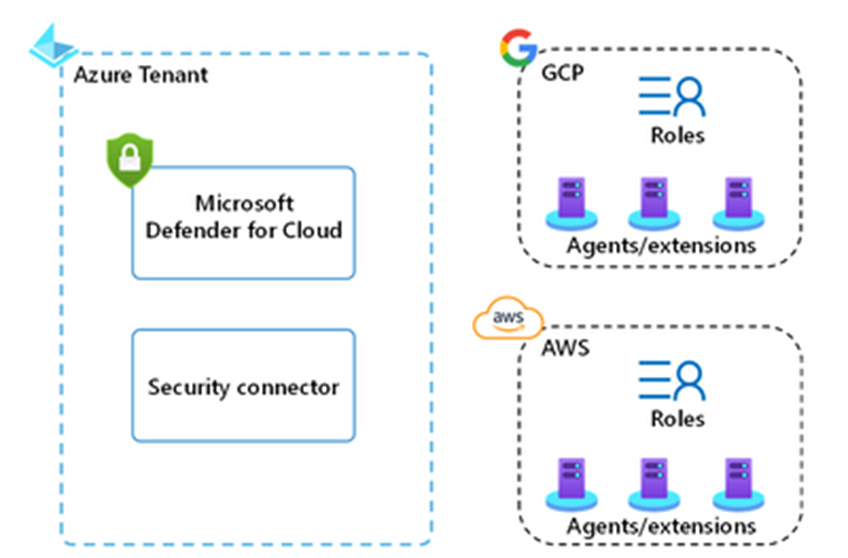

Supporto Hybrid e MultiCloud

L'utilizzo di Defender for Server in ambienti onprem (locali) o in ambienti cloud quali AWS e GCP richiede l'onboarding manuale o automatizzato delle VM Server o dei server fisici in Azure ARC.

Azure Arc per Server offre un modo centralizzato e unificato per:

- Gestire insieme l'intero ambiente proiettando le risorse non Azure e/o locali esistenti in Azure Resource Manager

- Gestire macchine virtuali come se fossero in esecuzione in Azure

- Usare i servizi e le funzionalità di gestione di Azure familiari, indipendentemente dalla posizione in cui si trovano le risorse.

In Defender for Cloud l'onboarding di VM Server presenti in AWS e GCP è possibile tramite l'utilizzo di connettori API ad hoc disponibili nella console di amministrazione.

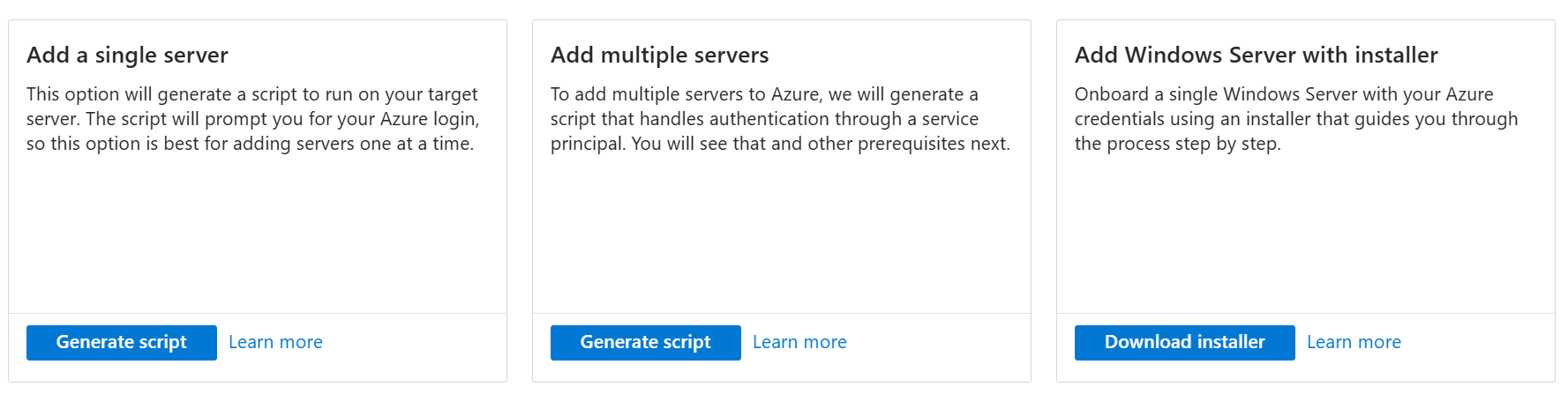

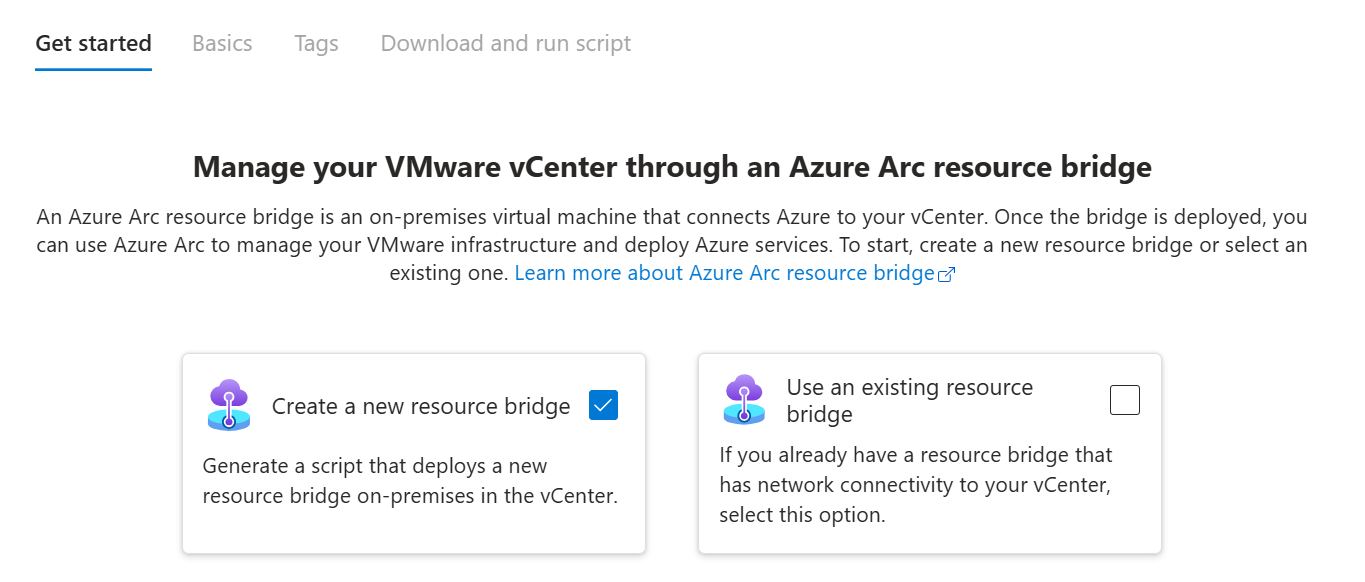

Per i server onprem (locali) è invece necessario utilizzare una delle metodologie messe a disposizione da Azure ARC stesso.

Manualmente tramite script

Se le VM Server sono invece presenti in ambienti quali Azure Local, System Center Virtual Machine Manager (SCVMM) o Vmware VCenter è possibile automatizzare l'onboarding sempre con funzionalità messe a disposizione da Azure ARC.

Discussioni